产品中心

产品中心

基础安全

T-Sec 主机安全

容器安全服务 TCSS

T-Sec Web应用防火墙

T-Sec 云防火墙

T-Sec 安全运营中心

T-Sec iOA零信任安全管理系统

业务安全

T-Sec 天御 验证码

T-Sec 天御 文本内容安全

T-Sec 天御 视频内容安全

T-Sec 全栈式风控引擎

T-Sec 手游安全

T-Sec 小程序安全

T-Sec 应用合规平台

数据安全

T-Sec 堡垒机

T-Sec 数据安全审计

T-Sec 云访问安全代理

T-Sec 凭据管理系统

T-Sec 密钥管理系统

T-Sec 云加密机

T-Sec 数据安全治理中心

安全服务

T-Sec 安全专家服务

一站式等保服务

T-Sec 安全托管服务

渗透测试服务

应急响应服务

重要时期安全保障服务

安全攻防对抗服务

了解全部安全产品→解决方案

解决方案

通用解决方案

等保合规安全解决方案

直播安全解决方案

数据安全解决方案

品牌保护解决方案

高防云主机安全解决方案

腾讯安心平台解决方案

行业场景方案

游戏安全场景方案

电商安全场景方案

智慧零售场景方案

智慧出行场景方案

安全专项解决方案

勒索病毒专项解决方案

重大保障安全解决方案

- NEW最新动态

更多

更多

关于我们

腾讯安全介绍

荣誉认证

帮助中心

帮助文档

考试认证

在线课堂

证书查询

联系我们

产品方案咨询

寻求市场合作

友情链接

腾讯云

- 登录可以享受

- 精准服务推荐

- 线上快捷下单

- 海量资源流量

- 立即登录

Apache Log4j2 远程代码执行漏洞(CVE-2021-44228 )风险紧急通告,腾讯安全全面支持检测拦截

2021-12-09 15:01:17

腾讯安全注意到,一个Apache Log4j2的高危漏洞(CVE-2021-44228)细节被公开,攻击者利用漏洞可以远程执行代码。

漏洞描述:

腾讯安全注意到,一个Apache Log4j2高危漏洞(CVE-2021-44228)细节已被公开,Log4j-2中存在JNDI注入漏洞,当程序将用户输入的数据进行日志记录时,即可触发此漏洞,成功利用此漏洞可以在目标服务器上执行任意代码。

Apache Log4j2是一个基于Java的日志记录工具。该工具重写了Log4j框架,并且引入了大量丰富的特性。该日志框架被大量用于业务系统开发,用来记录日志信息。大多数情况下,开发者可能会将用户输入导致的错误信息写入日志中。

因该组件使用极为广泛,利用门槛很低,危害极大,腾讯安全专家建议所有用户尽快升级到安全版本。

漏洞编号:

CVE-2021-44228

漏洞等级:

高危,该漏洞影响范围极广,危害极大。

CVSS评分:10(最高级)

漏洞状态:

漏洞详情 | POC | EXP | 在野利用 |

已公开 | 已知 | 已知 | 已发现 |

受影响的版本:

Apache log4j2 2.0 - 2.15.0.rc1 版本均受影响。

(rc1版本经腾讯安全专家验证可以被绕过)

安全版本:

log4j 2.15.0正式版

补丁下载地址:

https://logging.apache.org/log4j/2.x/download.html

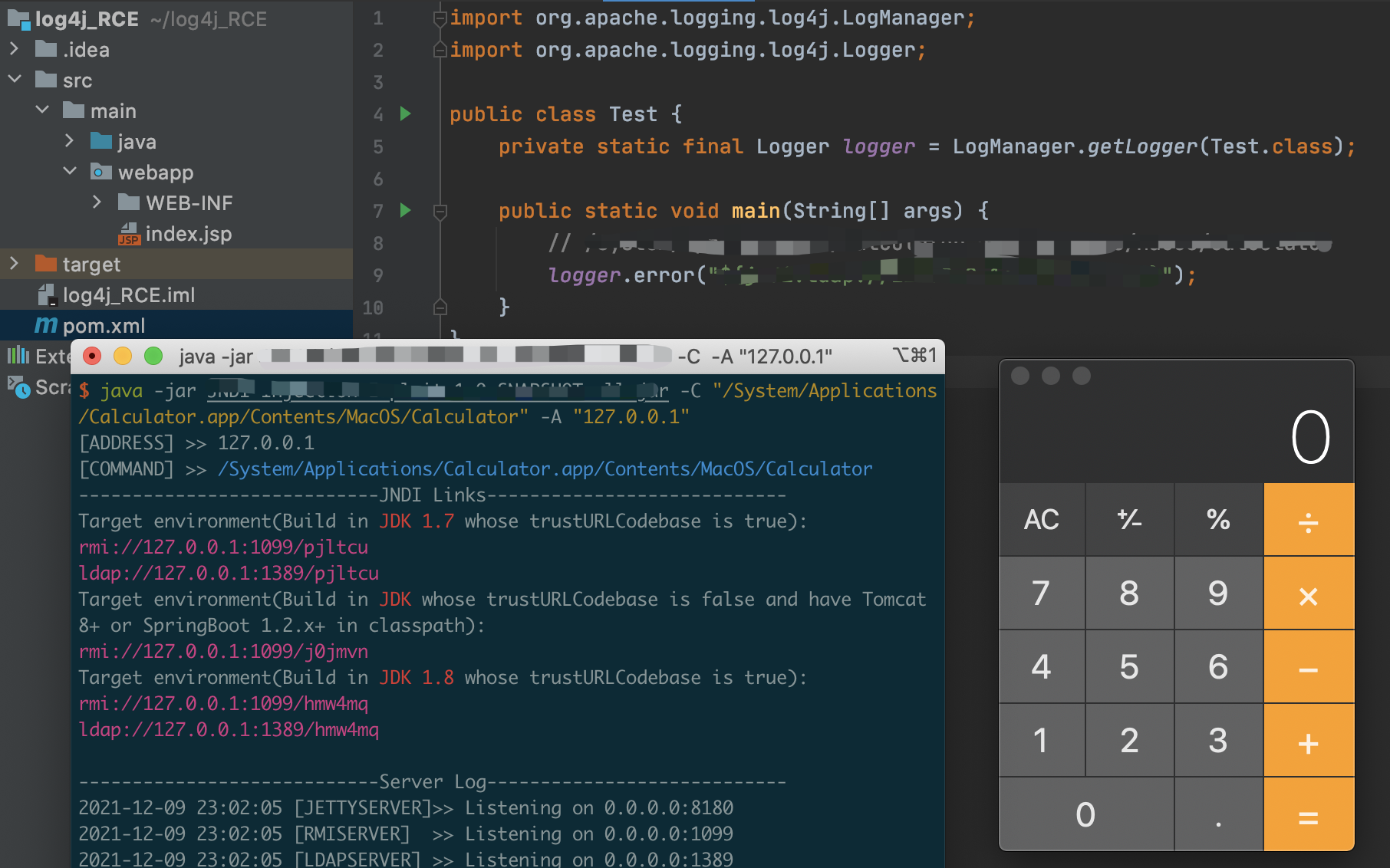

漏洞复现与验证:

腾讯安全专家已第一时间对该漏洞进行复现验证

漏洞修复方案:

Apache官方已发布补丁,腾讯安全专家建议受影响的用户尽快升级到安全版本。

补丁下载地址:

https://logging.apache.org/log4j/2.x/download.html

漏洞缓解措施 (任选一种,适用于>=2.10+版本,仍会检出漏洞)):

(1)添加jvm启动参数:-Dlog4j2.formatMsgNoLookups=true

(2)在应用classpath下添加log4j2.component.properties配置文件,文件内容为:log4j2.formatMsgNoLookups=true

(3)系统环境变量中将FORMAT_MESSAGES_PATTERN_DISABLE_LOOKUPS 设置为 true

腾讯安全解决方案:

腾讯T-Sec Web应用防火墙(WAF)、腾讯T-Sec高级威胁检测系统(NDR、御界)、腾讯T-Sec云防火墙已支持检测拦截利用Log4j2 远程代码执行漏洞的攻击活动。

腾讯T-Sec主机安全(云镜)、腾讯容器安全服务(TCSS)已支持检测企业资产(主机、容器及镜像)是否存在Apache Log4j2远程代码执行漏洞。

由腾讯天幕PaaS提供底层安全算力算法支撑,强力驱动智能化防御部署。

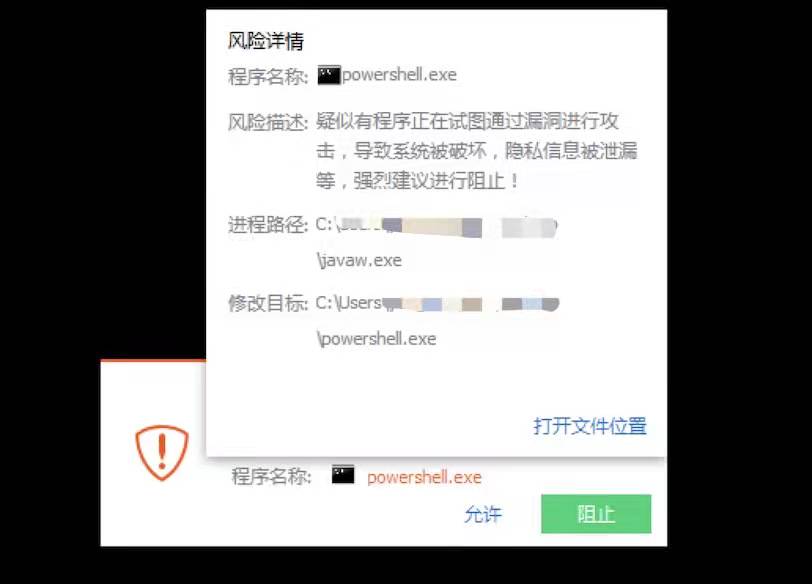

腾讯零信任iOA现有规则默认支持阻断拦截Apache Log4j2远程代码执行漏洞的攻击,可以连外网云查的客户无需进行任何升级更新操作,即可通过腾讯零信任进行防御。

自助处置手册:

1. 使用腾讯T-Sec云防火墙防御漏洞攻击。

腾讯T-Sec云防火墙已新增虚拟补丁规则支持阻断利用Apache Log4j2远程代码执行漏洞的攻击,客户可以开通腾讯云防火墙高级版进行防御。

在腾讯云控制台界面,打开入侵防御设置即可,腾讯云防火墙的虚拟补丁机制可以有效抵御漏洞利用。

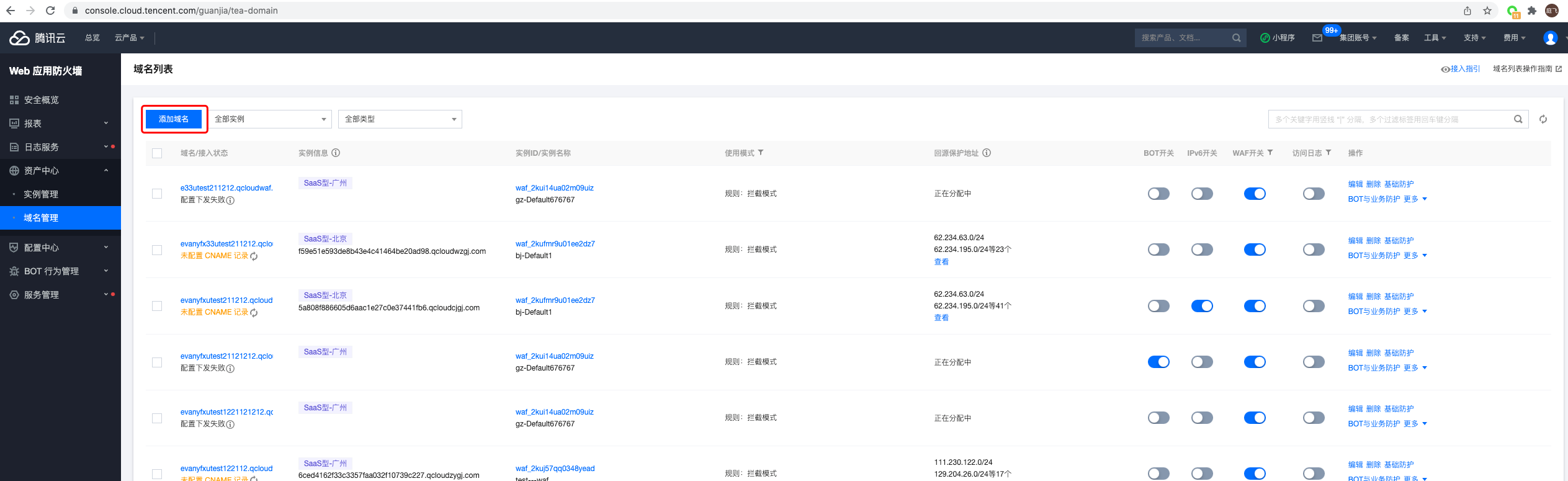

2.使用腾讯T-Sec Web应用防火墙(WAF)防御漏洞攻击

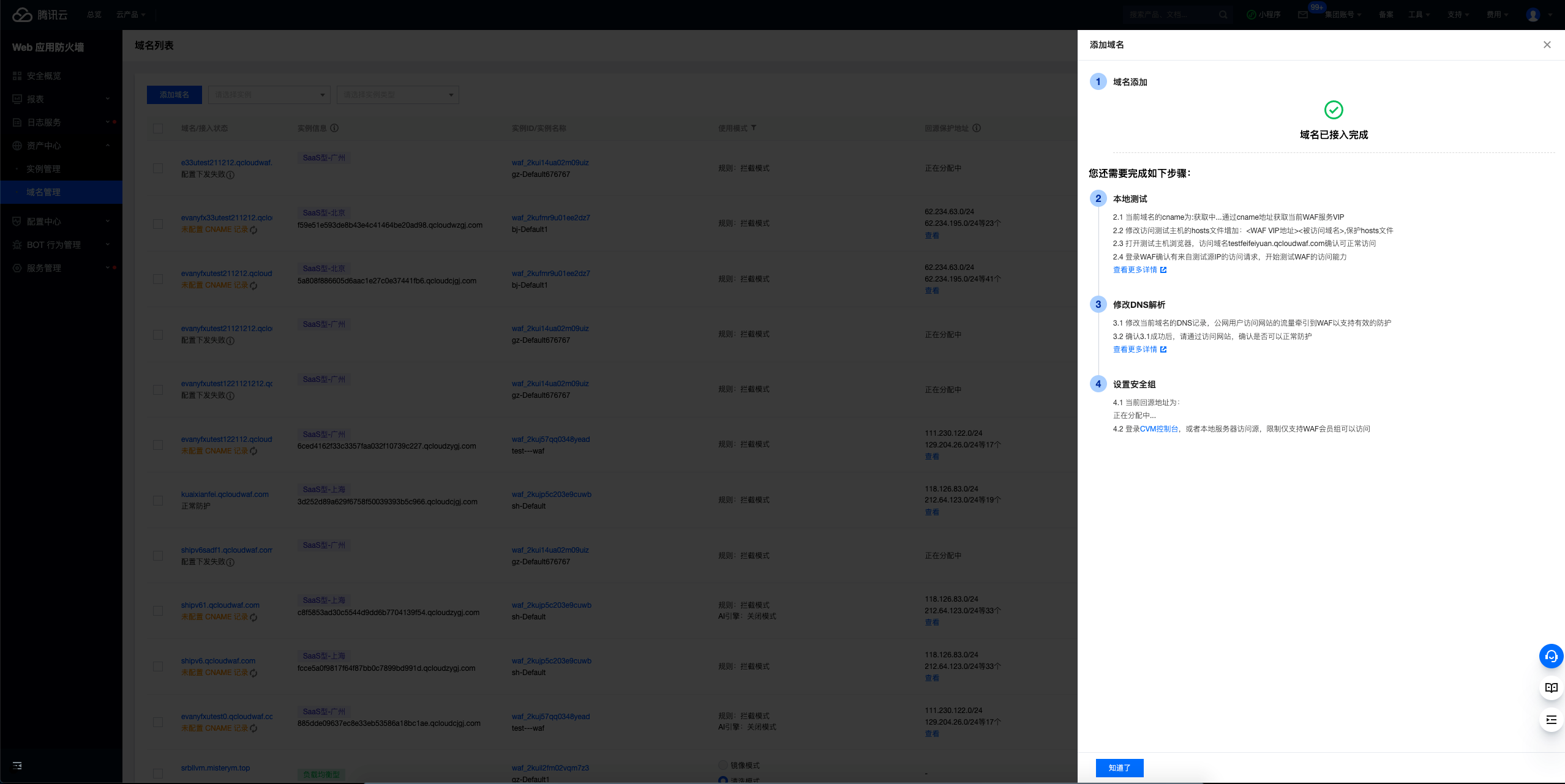

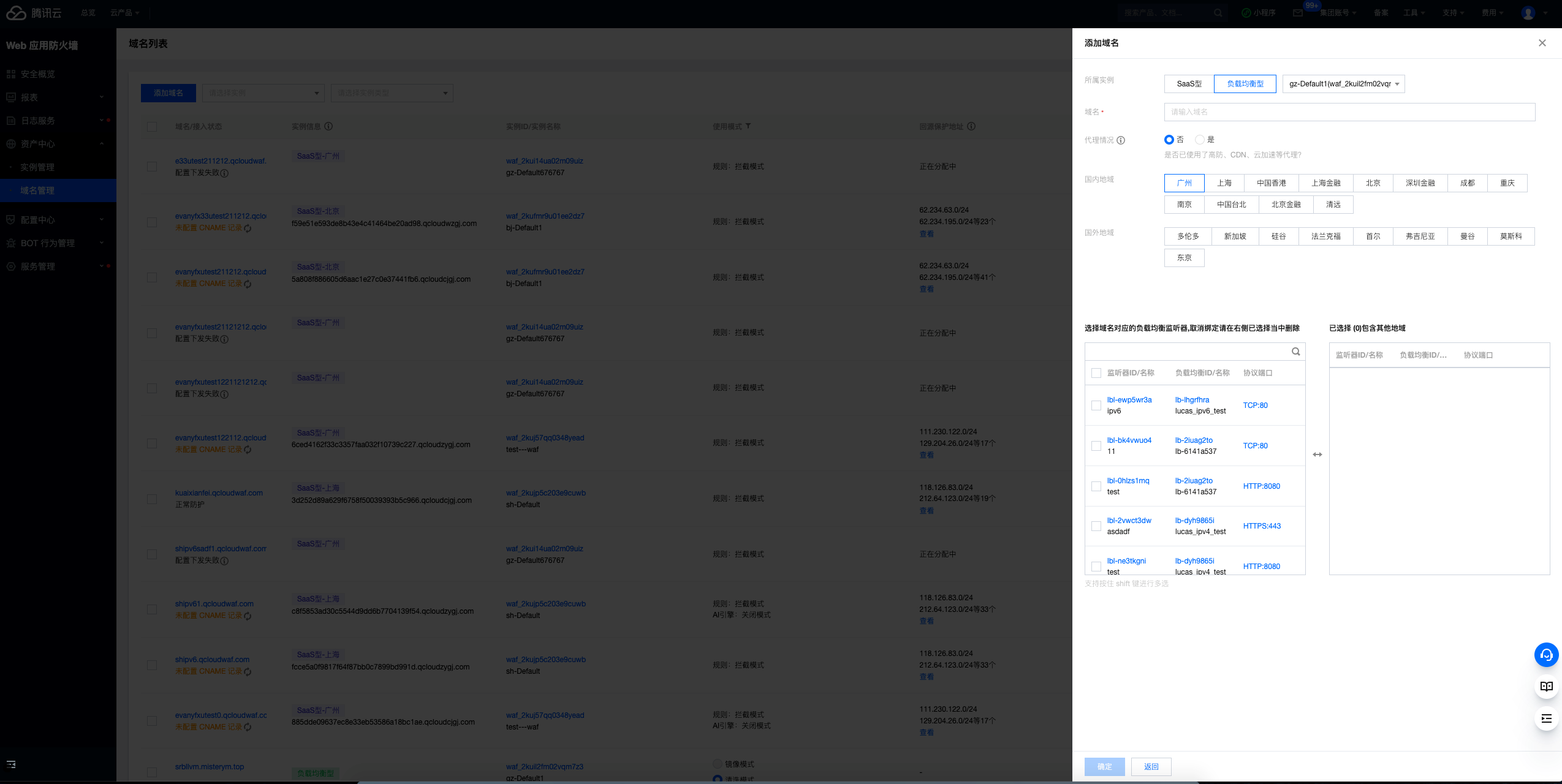

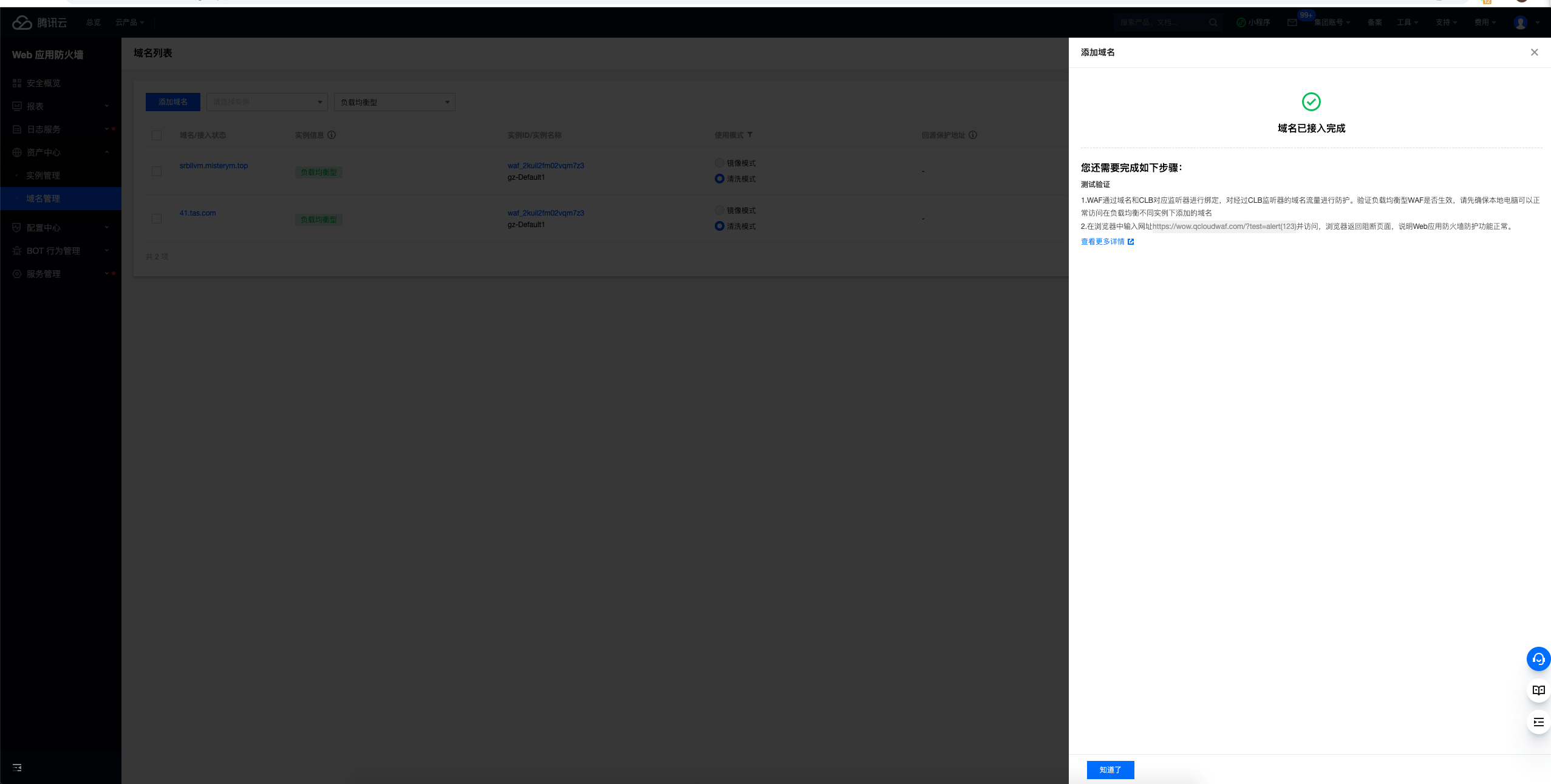

登录腾讯云Web应用防火墙控制台,依次打开左侧“资产中心-域名列表”,添加域名并开启防护即可。步骤细节如下:

1) 腾讯云Web应用防火墙控制台:资产中心->域名列表,点击添加域名:

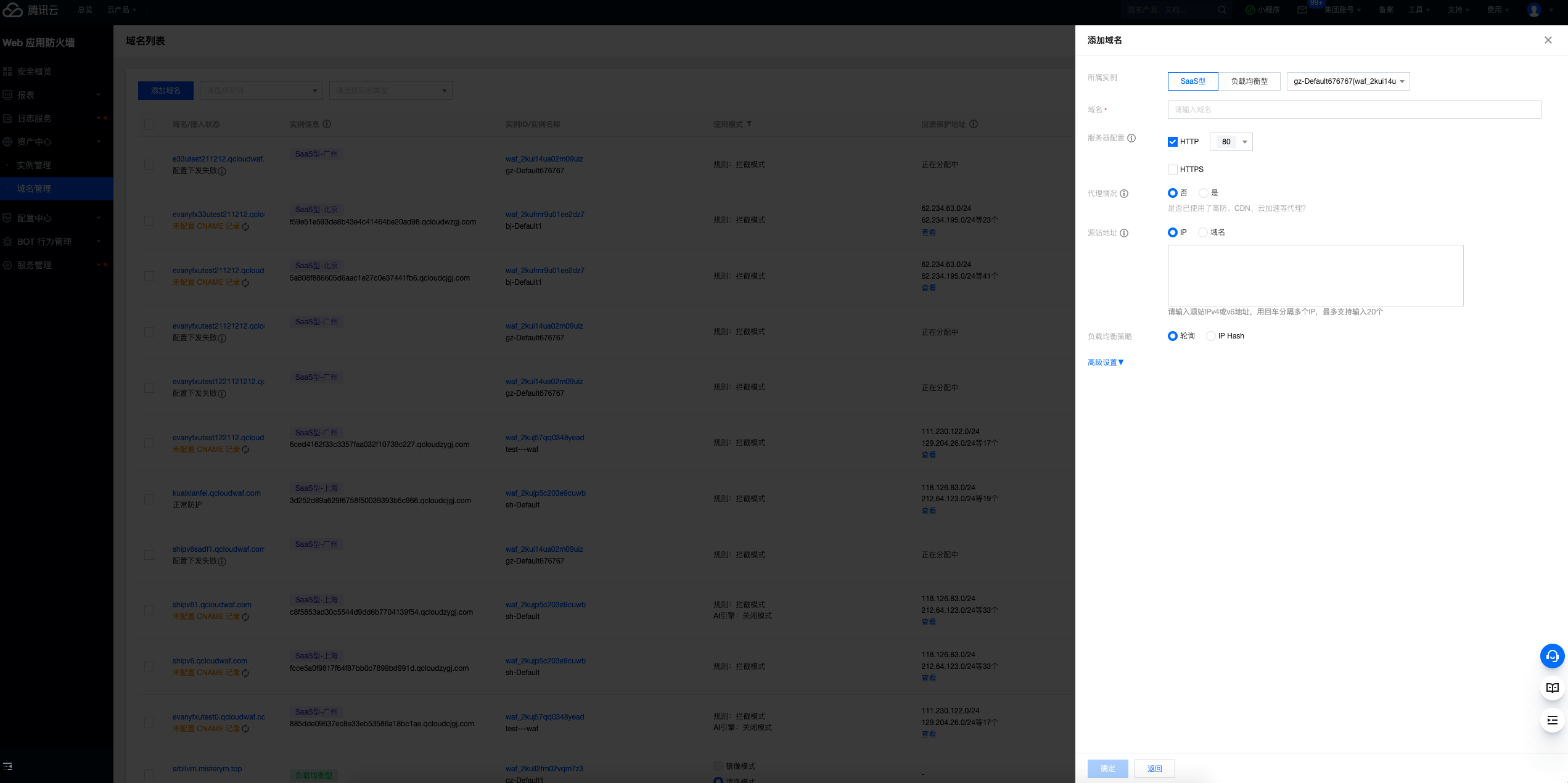

2) SaaS类型域名接入,输入域名,配置端口,源站地址或者域名,点击确定即可,新增之后防护默认打开

3) 负载均衡类型域名接入,输入域名,配置代理,负载均衡监听器,点击确定即可,新增之后防护默认打开

4) 域名列表查看配置,防护开关、回源IP等接入情况,确认接入成功。

3.使用腾讯T-Sec主机安全(云镜)检测修复漏洞。

登录腾讯主机安全控制台,依次打开左侧“漏洞管理”,对扫描到的系统组件漏洞、web应用漏洞、应用漏洞进行排查。步骤细节如下:

1) 主机安全(云镜)控制台:打开漏洞管理->系统漏洞管理,点击一键检测:

2) 查看扫描到的Apache Log4j组件远程代码执行漏洞风险项目:

3) 确认资产存在Apache Log4j组件远程代码执行漏洞风险:

4) 升级Apache Log4j到安全版本

5) 回到主机安全(云镜)控制台再次打开“漏洞管理”,重新检测确保资产不受Apache Log4j组件远程代码执行漏洞影响。

4. 使用腾讯T-Sec容器安全服务检测修复镜像漏洞

登陆腾讯容器安全服务控制台,依次打开左侧“镜像安全”,对本地镜像和仓库镜像进行排查。步骤细节如下:

1)容器安全服务控制台:打开本地镜像/仓库镜像-点击一键检测,批量选择Apache Log4j组件关联镜像,确认一键扫描;

2)扫描完毕,单击详情确认资产存在Apache Log4j组件远程代码执行漏洞风险;

3)升级到Apache Log4j到安全版本;

4)回到容器安全服务控制台再次打开“镜像安全”,重新检测确保资产不受Apache Log4j组件远程代码执行漏洞影响。

参考链接:

https://github.com/apache/logging-log4j2

https://github.com/apache/logging-log4j2/releases/tag/log4j-2.15.0-rc2

https://logging.apache.org/log4j/2.x/download.html

在线咨询

方案定制