产品中心

产品中心

基础安全

T-Sec 主机安全

容器安全服务 TCSS

T-Sec Web应用防火墙

T-Sec 云防火墙

T-Sec 安全运营中心

T-Sec iOA零信任安全管理系统

业务安全

T-Sec 天御 验证码

T-Sec 天御 文本内容安全

T-Sec 天御 视频内容安全

T-Sec 全栈式风控引擎

T-Sec 手游安全

T-Sec 小程序安全

T-Sec 应用合规平台

数据安全

T-Sec 堡垒机

T-Sec 数据安全审计

T-Sec 云访问安全代理

T-Sec 凭据管理系统

T-Sec 密钥管理系统

T-Sec 云加密机

T-Sec 数据安全治理中心

安全服务

T-Sec 安全专家服务

一站式等保服务

T-Sec 安全托管服务

渗透测试服务

应急响应服务

重要时期安全保障服务

安全攻防对抗服务

了解全部安全产品→解决方案

解决方案

通用解决方案

等保合规安全解决方案

直播安全解决方案

数据安全解决方案

品牌保护解决方案

高防云主机安全解决方案

腾讯安心平台解决方案

行业场景方案

游戏安全场景方案

电商安全场景方案

智慧零售场景方案

智慧出行场景方案

安全专项解决方案

勒索病毒专项解决方案

重大保障安全解决方案

- NEW最新动态

更多

更多

关于我们

腾讯安全介绍

荣誉认证

帮助中心

帮助文档

考试认证

在线课堂

证书查询

联系我们

产品方案咨询

寻求市场合作

友情链接

腾讯云

- 登录可以享受

- 精准服务推荐

- 线上快捷下单

- 海量资源流量

- 立即登录

Apache Struts2 远程代码执行漏洞 (CVE-2021-31805)风险通告,漏洞POC已公开

2022-04-15 01:31:50

漏洞描述:

2022年4月13日,Apache官方发布了Apache Struts2的风险通告,漏洞编号为CVE-2021-31805,漏洞等级:高危,漏洞评分:8.5。

由于对CVE-2020-17530(S2-061)的修复不完善。导致一些标签的属性仍然可以执行OGNL表达式,最终可导致远程执行任意代码。

Apache Struts 2是一个用于开发Java EE网络应用程序的开放源代码网页应用程序架构。它利用并延伸了Java Servlet API,鼓励开发者采用MVC架构。

腾讯安全专家建议受影响的客户尽快升级Apache Struts2到最新版本。

漏洞编号:

CVE-2021-31805

漏洞等级:

高危,影响面广,利用难度较低。

漏洞状态

漏洞细节 | POC | EXP | 在野利用 |

已知 | 已公开 | 未知 | 未知 |

受影响的版本:

Apache Struts2 2.0.0 ~ 2.5.29

安全版本:

Apache Struts2 >= 2.5.30

网络空间测绘:

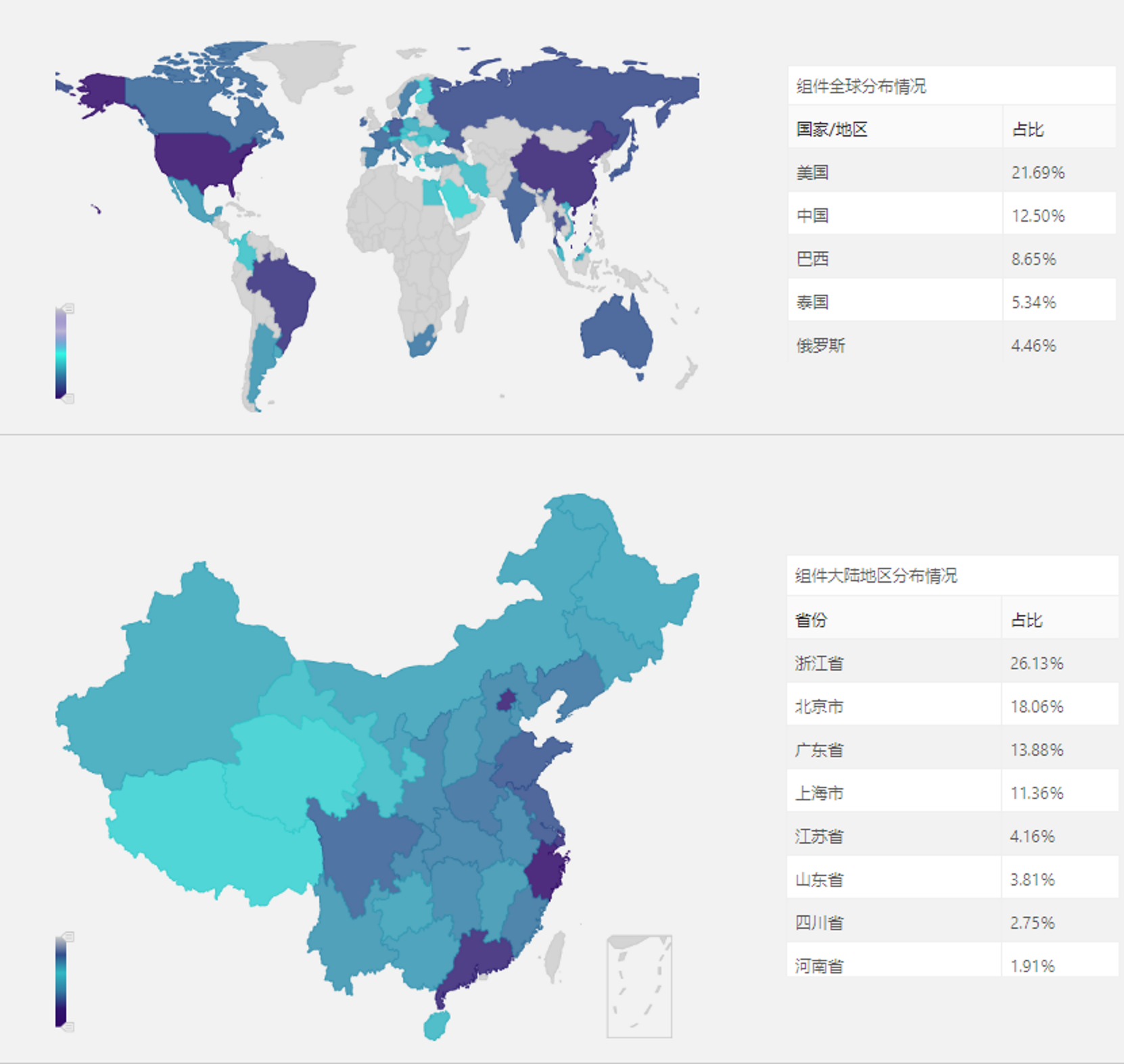

腾讯安全网络空间测绘数据显示,全球数以百万计的网络资产采用了Apache Struts组件,中国仅次于美国,位居第二。中国大陆地区浙江省、北京市、广东省位居前三。

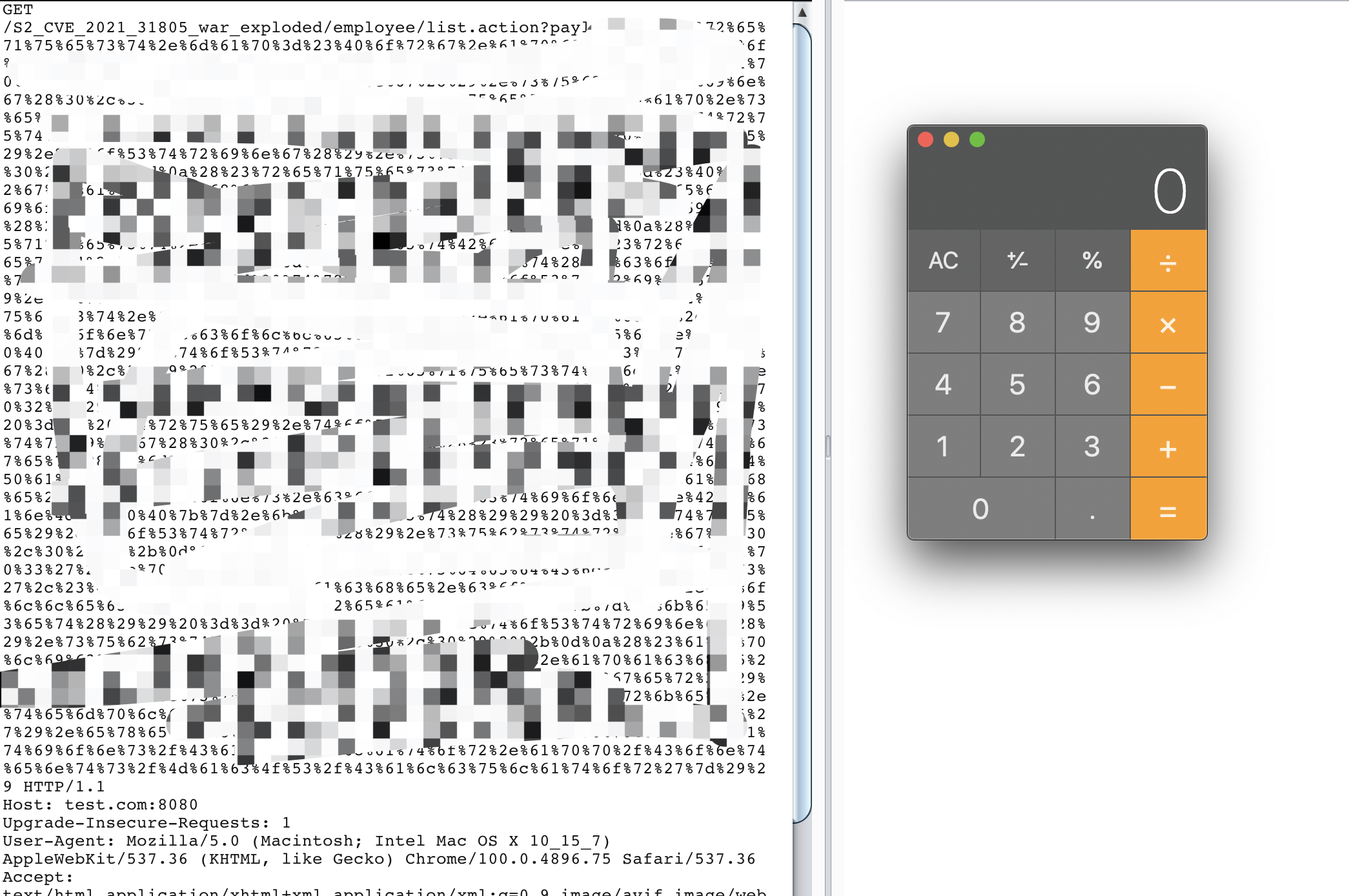

漏洞复现与验证:

腾讯安全专家对已公开的漏洞POC进行了复现验证

漏洞修复与缓解方案:

腾讯安全专家建议受影响的客户尽快升级Apache Struts2到最新版本。

新版下载链接:

https://cwiki.apache.org/confluence/display/WW/Version+Notes+2.5.30

腾讯安全解决方案:

l 腾讯T-Sec容器安全产品已支持检测企业容器镜像是否受Apache Struts2 远程代码执行漏洞 (CVE-2021-31805)影响;

l 腾讯T-Sec主机安全(云镜)已支持检测企业资产是否受Apache Struts2 远程代码执行漏洞 (CVE-2021-31805)影响;

l 腾讯T-Sec高级威胁管理系统(御界)已支持检测利用Apache Struts2 远程代码执行漏洞 (CVE-2021-31805)的攻击活动;

l 腾讯T-Sec Web应用防火墙(WAF)已支持检测防御利用Apache Struts2 远程代码执行漏洞 (CVE-2021-31805)的攻击活动;

l 腾讯T-Sec云防火墙已支持检测防御利用Apache Struts2 远程代码执行漏洞 (CVE-2021-31805)的攻击活动。

参考链接:

https://cwiki.apache.org/confluence/display/WW/S2-062

扫描以下二维码关注“腾讯安全威胁情报中心”公众号,掌握最新的网络安全威胁情报。

在线咨询

方案定制