产品中心

产品中心

基础安全

T-Sec 主机安全

容器安全服务 TCSS

T-Sec Web应用防火墙

T-Sec 云防火墙

T-Sec 安全运营中心

T-Sec iOA零信任安全管理系统

业务安全

T-Sec 天御 验证码

T-Sec 天御 文本内容安全

T-Sec 天御 视频内容安全

T-Sec 全栈式风控引擎

T-Sec 手游安全

T-Sec 小程序安全

T-Sec 应用合规平台

数据安全

T-Sec 堡垒机

T-Sec 数据安全审计

T-Sec 云访问安全代理

T-Sec 凭据管理系统

T-Sec 密钥管理系统

T-Sec 云加密机

T-Sec 数据安全治理中心

安全服务

T-Sec 安全专家服务

一站式等保服务

T-Sec 安全托管服务

渗透测试服务

应急响应服务

重要时期安全保障服务

安全攻防对抗服务

了解全部安全产品→解决方案

解决方案

通用解决方案

等保合规安全解决方案

直播安全解决方案

数据安全解决方案

品牌保护解决方案

高防云主机安全解决方案

腾讯安心平台解决方案

行业场景方案

游戏安全场景方案

电商安全场景方案

智慧零售场景方案

智慧出行场景方案

安全专项解决方案

勒索病毒专项解决方案

重大保障安全解决方案

- NEW最新动态

更多

更多

关于我们

腾讯安全介绍

荣誉认证

帮助中心

帮助文档

考试认证

在线课堂

证书查询

联系我们

产品方案咨询

寻求市场合作

友情链接

腾讯云

- 登录可以享受

- 精准服务推荐

- 线上快捷下单

- 海量资源流量

- 立即登录

银行网络惊魂“大劫案”

2023-02-22 02:07:13

编者按

数字化浪潮蓬勃兴起,企业面临的安全挑战亦日益严峻。

腾讯安全近期将复盘2022年典型的攻击事件,帮助企业深入了解攻击手法和应对措施,完善自身安全防御体系。

本篇是第五期,讲述了某银行突遭DNS劫持攻击从而导致信息泄漏后,和腾讯安全并肩作战,快速扑火并守护银行互联网资产的故事。

“客服那边电话已经打爆,用户的情绪很大!”

某大型银行安全运维室里,十几个人围坐在电脑前,气氛十分紧张。

就在几个小时前,该银行APP页面突然出现一个异常的赌博网站,不少用户点击并且中招被骗导致信息泄露,一时间投诉如潮水般涌来。

经分析,这显然是遭受了DNS劫持攻击。彼时,距离某大型重保只剩几天时间,不容有任何差错。

“尽快解决DNS攻击问题!同时全面排查所有网络资产!”银行大领导下了死命令。

一次不容有失的救火任务

海量涌来的用户投诉还只是一方面,更棘手的是,银行安全运维人员通过腾讯安全威胁情报中心TIX攻击面管理发现,在APP平台内出现大量泄漏的用户账号密码类数据。

“我们的APP被攻击了,潜在影响面很大,需要你们的支援!”

7月的深圳格外炎热,正在某客户现场驻地办公的腾讯安全基础安全团队的Lewis,接到银行安全负责人的求援,电话那头的声音比天气更加焦灼。

问完几个问题,Lewis基本了解情况,立马找来对此类攻击问题处理经验丰富的专家Archer和Anabel。时间紧迫,两边快速拉起会议,十几分钟后,他们已经了解客户的IT环境和受攻击情况。

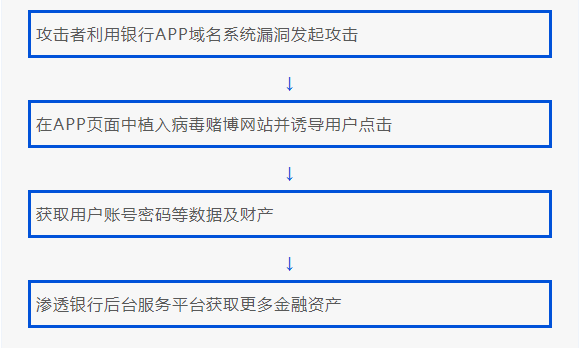

凭借多年的黑灰产对抗经验,同时借助腾讯安全威胁情报中心TIX攻击面管理的资产暴露面和敏感服务等相关功能,腾讯安全专家很快分析出此次黑产攻击的路径:

当务之急是先把本次数据泄密事件暴露出来的安全隐患问题解决,腾讯安全威胁情报团队牵头,快速联合内部各方安全力量和银行运维人员对接,24小时内完成了从响应、到分析研判再到整个安全事件的响应闭环。

但是,所有工作人员并不敢松一口气。

此次信息泄漏的是账号密码数据,黑产很有可能利用这些账号密码登录该银行的多个敏感后台服务和相关测试系统。同时,银行后台管理服务又存在相关敏感数据和数据库权限,从而存在被攻击者利用进行提权、横向渗透等潜在风险。

一旦攻击面铺开,会像火势蔓延,受影响的将不仅仅是App端口,而是该银行各个平台上的网络资产。

时值大型重保前夕,而数据泄漏也是今年新增的重点扣分项,叠加压力扑面而来。

对于客户和腾讯安全团队而言,这都是一场不容有失的救火行动。

不放过任何一个资产漏洞

在解决银行APP这个单点问题后,更重要的任务来了。

“咱们还有哪些互联网资产?”Lewis问。

“没有完整统计过,单是已知的公网IP、域名、网址URL这些就非常多”银行运维人员。

时间紧任务重,一场互联网资产的全面排查迫在眉睫。

银行所有人员严阵以待,资产管理人员、攻防对抗人员、业务相关部门都联动来做处置和排查。

腾讯这边,Lewis、Archer和其他的安全专家兵分几路,进一步接入和跑动腾讯安全威胁情报中心TIX的能力。

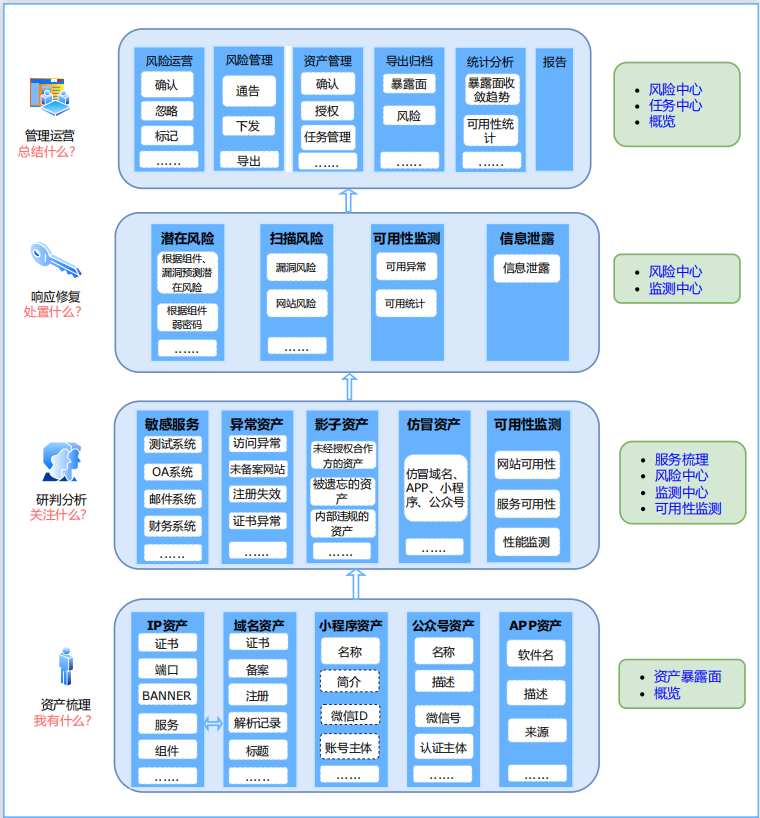

对于客户已知的互联网资产,如公网IP、域名/子域名、网址URL等,在授权的情况下,展开基于网站和漏洞的监测,保障不再出现DNS攻击、暴力破解、零日漏洞利用、APT攻击等多种网络攻击,有效防止信息泄露、网站仿冒、黑灰产攻击等安全事件的发生。

对客户的未知的互联网资产,开展基于攻击者视角的暴露面测绘,发现客户暴露在外部的IP、域名、端口、组件、服务、APP、API等资产,研判出其中存在的敏感服务、违规资产、影子资产、仿冒资产等脆弱性资产,进行处置修复,收敛攻击面。

(腾讯安全威胁情报中心TIX-攻击面管理功能场景)

两边的工作人员打起了传切配合,像一支球队快速奔袭全场,同时不断填补防守漏洞。

72小时内,银行的互联网资产完成全面排查。腾讯安全团队帮助客户发现互联网暴露资产共15万左右,其中包括域名资产和IP资产11万左右、影子资产2000多、小程序和公众号3万多等等。

这么短时间梳理出如此多资产类型和数量,银行客户也表示惊叹。

随即,一份详实的互联网暴露面资产测绘报告被传送到客户面前,针对其中发现的数千个敏感服务、影子资产、仿冒资产,制定了修复和相关处置建议50余个。

“我们的自研测绘引擎会7×24小时进行资产的深度探测,当然要比手动排查更快更精准。”Anabel说。

预则立,不预则废,对现有问题的填补修复并非全部。腾讯安全还协助制定了适合该客户的互联网资产清单标准和常态化检查机制;同时后续将继续完成攻击面相关情报支持服务,持续发现各类暴露在外部的客户互联网资产和应用,形成系统的关联资产及未知资产清单,补全网络安全防护体系。

“我们守护客户的财富和资产,你们也在帮我们守护重要资产。”忙完间歇,银行业务负责人李工在会议群里发了这段话。

黑产情报战火永不熄

在安全专家采访沟通的过程中,小编问到这次事件的攻击发起者是怎样的人。

“准确地说,是成熟的黑产团队,他们设定无差别攻击,重点针对各种金融机构和公司”Anabel认真解释到。

“这次攻击者利用跳板机和Tor匿名网络隐藏身份进行撞库攻击,同时,混在正常流量中传输敏感数据到境外网站,使得数据泄漏来源难以被追查,这给我们带来了一定的破解难度。当然,这类黑产的花招还有更多。”

黑产的偷袭不会停止,而抗击黑产的战火也永不会熄。

从需求响应,到分析研判、处置修复、再到资产全面排查、对接资产管理和安全运营,两边团队前后只用时三四天,高质量保障在大型重保前做好问题排查和资产梳理。这既得益于团队多年的黑灰产对抗经验,以及以及和国有大行、股份制商业银行、头部券商等金融行业大客户服务的经验基础,腾讯安全威胁情报中心TIX也在这次事件中发挥了至关重要的作用。

作为企业安全防御“化被动为主动”的利器,威胁情报可以帮助企业及时调整防御策略,提前预知攻击的发生,从而实现较为精准的动态防御。金融行业一直以来面临着较为严重的钓鱼欺诈、数据泄漏等网络安全威胁,并且存在着威胁发现及处置能力不足,安全运营工作智能化、可视化程度较低等问题,亟需检测、分析、响应三位一体的威胁情报产品,以构建更加完善的安全防御体系。

腾讯安全威胁情报中心TIX集成基础情报、攻击面管理、业务情报三大情报能力,为客户打造“三位一体”一站式情报服务;并通过独创的标签体系贯穿所有情报主体(IOC、安全事件、APT、证书等),提供清晰的关联关系与标签字典,提升客户对于情报的信息获取效率;并提供全面的资产探测和精准漏洞测绘,从攻击者视角梳理企业资产并收敛攻击面。为银行、保险、基金、金融互联网等金融机构,以及科技、安全等核心关键产业客户提供能力服务。

在我们刚刚做完这场救火行动的同时,网络世界里的黑色攻击已重新暗潮涌动。

腾讯安全专家们和威胁情报中心TIX正如情报员与雷达,肃立探测着战火里的情报信息。

对“攻击面管理”感兴趣的企业和朋友,欢迎扫码咨询腾讯安全专家:

在线咨询

方案定制