腾讯自研自用的办公安全 一体化平台

为企业创造安全、高效、稳定的办公环境

腾讯自研自用的

办公安全 一体化平台

为企业创造安全、高效、稳定的办公环境

在 腾讯iOA, 开启无边界安全办公

创造无边界协同办公环境

以身份为核心,以零信任思想为安全基础,重塑企业网络安全新边界

打造一体化终端安全平台

将多样化的终端安全需求融合在单一的agent 中,持续生长,极简交付

构建全域泄密管控体系

融合终端和网络,实时监测用户行为,构建下一代全域数据防泄密保护体系

数字化办公安全风险凸显

传统 VPN 难以满足业务持续发展的需要

伴随云计算、移动互联技术的持续发展,传统 SSL VPN 已经难以满足多云场景下的业务安全访问需求,其访问速度慢、连接不稳定、配置复杂等问题愈发明显,企业急需一套新的安全接入解决方案。

企业敏感数据泄露风险持续增高

办公终端面临的安全威胁日益严峻

海量终端资产难以统一安全管控

数字化办公安全风险凸显

传统VPN 难以满足业务持续发展的需要

伴随云计算、移动互联技术的持续发展,传统 SSL VPN 已经难以满足多云场景下的业务安全访问需求,其访问速度慢、连接不稳定、配置复杂等问题愈发明显,企业急需一套新的安全接入解决方案。

企业敏感数据泄露风险持续增高

随着企业数据量的持续膨胀和复杂性的提升,核心数据资产在不同终端间的传输与共享变得日益复杂且难以监控。与此同时,员工在数据安全意识方面的欠缺进一步提升了数据保护的难度。因此,企业必须采取更为有效的措施来应对这一挑战,确保其核心数据资产的安全。

办公终端面临的安全威胁日益严峻

随着网络攻击技术的不断进步与演变,企业办公环境所面临的安全风险正逐步加剧。其中,勒索攻击、钓鱼攻击及内部信息泄露等安全事件层出不穷,对企业IT资产和数据构成了重大威胁。因此,如何有效应对这些安全挑战,保障企业信息安全,已成为当前企业亟待解决的问题。

海量终端资产难以统一安全管控

数字化转型的推进导致企业内部智能终端的数量和种类迅速增加,这给企业 IT 部门带来了软件正版化、IT 运维效率等多个方面的挑战。这些挑战难以通过单一的管理平台解决,企业 IT 部门需要寻找新的方法来应对终端管理的复杂性,从而降低运维成本。

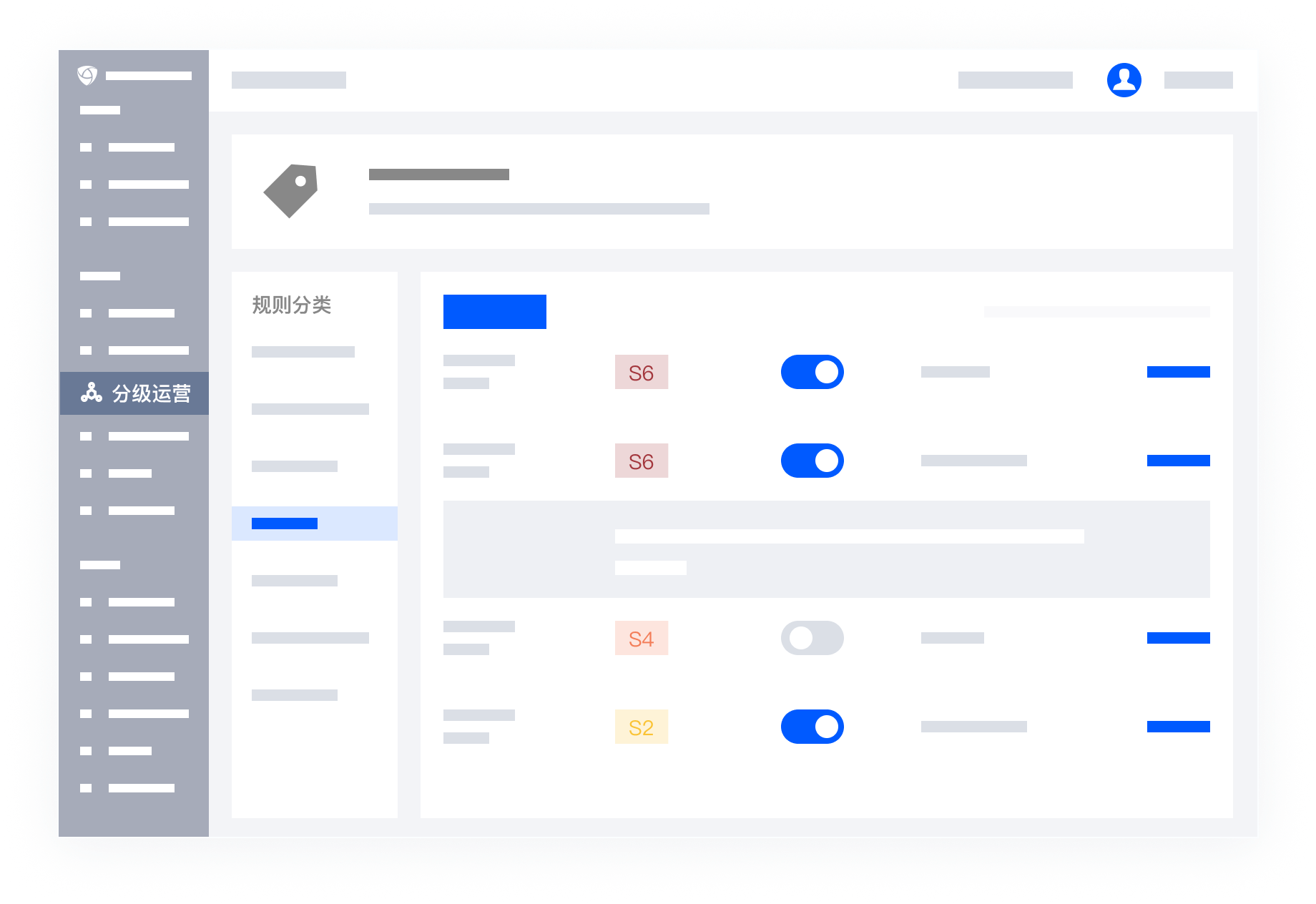

腾讯iOA产品能力矩阵

腾讯iOA产品能力矩阵

无边界办公

数据防泄密

终端防入侵

办公终端管理

遵循零信任理念,构建以身份为核心的网络安全新边界,通过收缩业务暴露面、智能化权限管理、自适应动态访问控制等手段,帮助企业实现权限最小化,让员工随时随地高效办公

替换传统 VPN,收敛企业内部应用的对外暴露面,仅允许合法用户使用零信任iOA安全访问业务资源

基于最小化授权原则,实施动态访问控制和持续信任评估,确保只有满足安全基线的终端才能合法访问内部业务

一次认证,全网通行,随时随地安全访问企业内网资源,极致体验、高效办公

无边界办公

数据防泄密

终端防入侵

办公终端管理

遵循零信任理念,构建以身份为核心的网络安全新边界,通过收缩业务暴露面、智能化权限管理、自适应动态访问控制等手段,帮助企业实现权限最小化,让员工随时随地高效办公

为什么选择腾讯iOA

方案易落地

基于腾讯内部实践和多个大规模用户落地案例打磨,腾讯iOA沉淀了丰富的价值场景,从远程办公、第三方接入、一体化终端安全场景逐步扩展至全网零信任,可为不同建设阶段的客户提供量身打造的零信任解决方案

安全效果好

基于腾讯安全多年积累的恶意样本、威胁情报等信息,在防钓鱼、防勒索、防横移等场景精雕细琢,构建了事前、事中、事后一体化防御能力,助力多家企业级用户在攻防演练中取得卓越成果

用户体验佳

结合腾讯在互联网深耕多年的业务经验,腾讯iOA可兼顾安全效果和用户体验,实现轻量化部署。在满足用户业务安全访问的同时,还内置了垃圾清理、净网管理、启动项管理,文档守护者等多套电脑管理小工具,构建终端防护新体验

方案易落地

基于腾讯内部实践和多个大规模用户落地案例打磨,腾讯iOA沉淀了丰富的价值场景,从远程办公、第三方接入、一体化终端安全场景逐步扩展至全网零信任,可为不同建设阶段的客户提供量身打造的零信任解决方案

安全效果好

基于腾讯安全多年积累的恶意样本、威胁情报等信息,在防钓鱼、防勒索、防横移等场景精雕细琢,构建了事前、事中、事后一体化防御能力,助力多家企业级用户在攻防演练中取得卓越成果

用户体验佳

结合腾讯在互联网深耕多年的业务经验,腾讯iOA可兼顾安全效果和用户体验,实现轻量化部署。在满足用户业务安全访问的同时,还内置了垃圾清理、净网管理、启动项管理,文档守护者等多套电脑管理小工具,构建终端防护新体验

他们也在用腾讯iOA

他们也在用腾讯iOA

顺丰科技

物流

我们数十万员工分布在全国多个区域和门店,十分依赖业务系统的安全便捷访问才能让每个快件以最快的速度送到客户手中。腾讯

iOA能够基于最新的零信任理念一站式解决业务访问的安全问题,使得我们从传统低效的多安全产品运维转变到对真正安全事件的发现和应对。

中金公司

金融

腾讯iOA基于零信任安全架构设计,为我司全国多家分公司及全球多家分支机构提供安全远程办公及混合办公场景能力,我们数万员工每天都在用,它不但是我们快安全快速访问业务的 IT 工具,还是我们终端信息化建设的统一门户,是我们和员工连接的 IT 桥梁。

贝壳找房

房地产

我们是腾讯iOA最早的一批客户,经过几年持续的建设和运营,我们围绕腾讯iOA打造了内部的“智慧电脑管家”,承载了贝壳集团内部数十万人的办公访问和终端安全防护,并真正深入业务流程,让每个经纪人都能够享受到良好的无边界办公体验,基于贝壳的实际业务现状,打造了极具贝壳特色的零信任安全架构。

申能集团

能源

申能集团下属有众多分子公司,以前我们用传统的VPN接入集团内网,存在比较大的安全隐患。在远程办公场景越来越普遍的背景下,我们从 2021 年就开始试点腾讯iOA,随后在集团做了零信任的部署。在常态化远程办公期间,集团员工可以在腾讯iOA的护航之下,实现安全、高效的远程办公,打好上海能源‘保供战’。

顺丰科技

物流

我们数十万员工分布在全国多个区域和门店,十分依赖业务系统的安全便捷访问才能让每个快件以最快的速度送到客户手中。腾讯

iOA能够基于最新的零信任理念一站式解决业务访问的安全问题,使得我们从传统低效的多安全产品运维转变到对真正安全事件的发现和应对。

中金公司

金融

腾讯iOA基于零信任安全架构设计,为我司全国多家分公司及全球多家分支机构提供安全远程办公及混合办公场景能力,我们数万员工每天都在用,它不但是我们快安全快速访问业务的 IT 工具,还是我们终端信息化建设的统一门户,是我们和员工连接的 IT 桥梁。

能力认证

专业机构测评

国际认证

国家技术支撑单位

专业机构测评

国际认证

国家技术支撑单位

马上开启无边界安全办公